ググるだけで水圧バルブを直接操作可能!? ――制御系システムの「危うい現実」:産業制御システムのセキュリティ(1)(2/3 ページ)

制御系システムはどのように狙われるのか

インフラシステムはどのようにして攻撃され、止まってしまうのか。トレンドマイクロは独自に攻撃者のおとり(ハニーポット)となる「水道局システム」を構築し、3カ月間運用を行った。その際に、どんなことが起きたのかをトレンドマイクロのスレットリサーチャー、カイル・ウィルホイト(Kyle Wilhoit)氏が解説した。

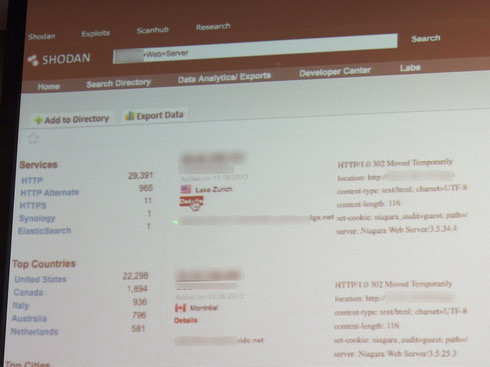

攻撃者の視点から考えてみよう。攻撃者はどうやって攻撃対象である水道局システムを発見するのだろうか。これは意外なことに、「Googleのカスタム検索」なのだという。水道局が持つ制御システム――バルブの制御、空冷ファンの制御、そして水道局全体の制御システムなど――には、それぞれのベンダーが用意するWeb管理画面があるという。その特徴を検索ワードとしてGoogleの検索を利用すると、ピンポイントで該当のログイン画面が見つかってしまう。さらにはそのような産業制御システムだけを検索する専用のサービス「Shodan」も存在するという。攻撃者はごく簡単に、攻撃対象を見つけることができてしまうのが現状なのだ。

トレンドマイクロはこのような攻撃を注意深く観察したところ、攻撃は繰り返し行われ、「統計データを抜き取る」「システムに対する攻撃を行う」などが観測されたとのことだ。攻撃件数は全部で74件、そのうち水ポンプの停止やCPUファン速度の改変など、システム停止に至る深刻度の高い攻撃も10件確認されている。

この原因はさまざまだが、緊急時に外部から機器を制御したいという「インターネット接続のニーズ」から、情報系システムと制御系システムがファイアウォールを通じて接続されたことが大きい。また、従来であれば特殊プロトコルを用いて制御していたシステムが、一般的なTCP/IPのプロトコルに置き換えられ、Webインタフェースなどを利用するようになったことも原因となるだろう。そのため、情報系システムに比べてセキュリティがまだ未成熟な制御系システムが狙われているのが現状だ。

まず認識すべき現状と対策は

では、その対策はどうしたらいいのだろうか。これはやはり「セキュリティの基本」を制御系システムでも実施するということになるだろう。もちろん、「インターネットとの接続が不要」な制御系システムであれば、インターネットアクセスを無効にすることが最も確実で、分かりやすい解になる。それを含め、トレンドマイクロでは以下の手法を推奨した。

- 保護されるべきシステムへのインターネットアクセスを無効にする

- 従業員のアクセスをコントロールし、関連会社を含む社員が悪意あるファイルを配信できないようにする

- クリティカルなインフラは隔離されたネットワークで守り、攻撃者がアクセスできないようにする

- USBメモリ接続の制限、既知のマルウェアから守れるようセキュリティ製品を活用する

- セキュリティチームの対応を素早く行えるよう、どのデバイスが重要度が高いのかを把握する

- NISTや日本における政府基準などを参考にする

- インシデント対応訓練を行う

Copyright © ITmedia, Inc. All Rights Reserved.

Factory Automationの記事ランキング

- 品質保証とは何か、その定義を改めて考える

- タイの半導体製造工場で新棟が完成、ソニーセミコンが生産力を強化

- 三菱重工が航空機エンジン部品工場を増強、内製力強化で完全一貫生産を実現

- パワー半導体の電流測定が正確に、光プローブを用いた電流波形測定用センサー

- ルネサスが甲府工場で300mmウエハーライン稼働、パワー半導体の生産能力を2倍に

- 日立産機が三菱電機 名古屋製作所の配電用変圧器事業を譲受、2026年4月に統合完了

- 工場でCO2排出量1次情報をなぜ取得すべきなのか 85%以上の削減効果も

- 誤差9割、コストを抑えるためにもCO2排出量は測った方がよい

- OTセキュリティを巡るエネルギー業界の法改正とは、変わる事業者の事故対応

- IEC 62443とは何か、工場のサイバーセキュリティ対策のカギを握る国際標準を解説

トレンドマイクロ Threat Researcher Forward-looking Threat Researcher (FTR) カイル・ウィルホイト(Kyle Wilhoit)氏

トレンドマイクロ Threat Researcher Forward-looking Threat Researcher (FTR) カイル・ウィルホイト(Kyle Wilhoit)氏