ネットにつながっていなければ安全か? 今からはじめる制御システムセキュリティ:迫りくる脅威に備えよ!!

脅威は静かにやってくる――。それは、ネットワークに接続されていない制御システム/組み込み機器であっても例外ではない。感染に気が付いてから、「安全だと思っていた」「対策するつもりだった」と言い逃れするようでは、企業の信頼も地に落ちてしまう。手遅れになる前に、今こそ、ホワイトリスト型セキュリティについての理解を深めておくべきだ。

「制御システムとセキュリティ」――。これはある意味“水と油”のような、相性の悪い組み合わせのようにも思えるが、そのような考えは今すぐ改めなければならない。

2010年に登場した「Stuxnet」(スタックスネット)をご存じだろうか。これは一般的なPCだけでなく、スタンドアロンの産業用制御システムなどにも感染するマルウェアで、イランの核関連施設をターゲットにした攻撃で大きな話題となった。産業活動そのものや社会インフラといった非常に大きな役割を担う制御システムは、その重要性から、ターゲットを決めて狙われる「標的型攻撃」の脅威にさらされることが多い。こうした特定の場所、企業/組織、個人を狙ったサイバー攻撃は、既知の攻撃と似ているかどうかを判断する「パターンファイル」では守り切れない。

では、どのような方法で、制御システムや組み込み機器を脅威から守るべきか。

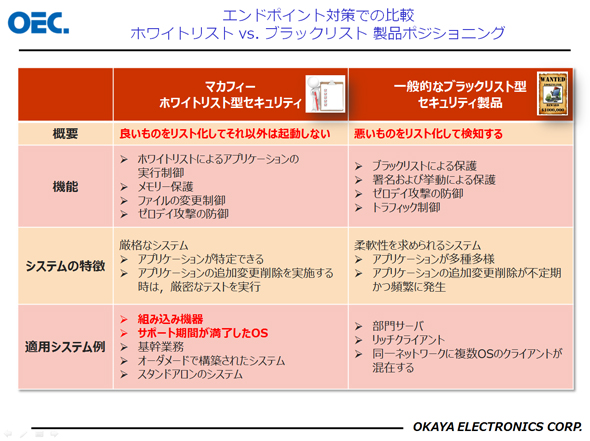

答えは簡単だ。それは「悪意あるプログラムの実行」を止めることだ。具体的に、ネットワークやUSBデバイスなどを介して侵入してきた悪意あるプログラムの実行を防ぐ方法としては、ブラックリスト型とホワイトリスト型の2通りの対策が考えられる。以下に、それぞれの特徴をまとめてみよう。

組み込み機器に「ホワイトリスト型」が適している理由

ブラックリスト型、ホワイトリスト型にはそれぞれ長所と短所がある。結論から先に述べると、制御システム/組み込み機器を迫りくる脅威から守るには、「ホワイトリスト型」が適している。

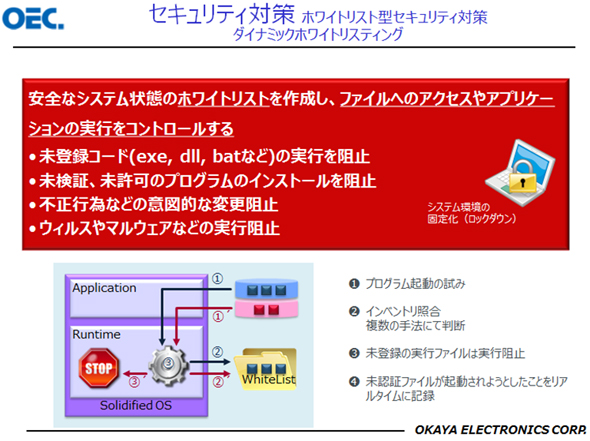

ホワイトリスト型とは、一言でいうと「あらかじめ許可を得たプログラムだけが動ける」環境を作ることだ。業務上必要なプログラムのみを実行させて、それ以外の無関係なプログラムを一切シャットアウトするアプローチだ。当然、外部からやってくる悪意あるプログラムは許可されていないので実行することができない。

このホワイトリスト型のアプローチは、「制御システムに余計なセキュリティ対策ソフトを入れるとレスポンスが悪くなる」という懸念に対しても有効だ。ホワイトリスト型のように、プログラムが登録済みの正規なものかどうかだけを判断する方が、プログラムの怪しさを判定しながら稼働させるブラックリスト型よりもはるかに動作は軽くなる。さらに、ホワイトリスト型は許可したものしか実行できないため、未知のマルウェアやゼロデイ攻撃に対してもその効果を発揮する。

このホワイトリスト型のセキュリティを実現するのが「McAfee Embedded Control」だ。マカフィーは長年、PCの「安全」を追い続け、2011年にインテル社の一部門となった世界最大級のセキュリティ専業ベンダーである。現在では「制御システム/組み込み機器へのセキュリティも重要である」とし、これまでのPCとは異なる分野でも、コンピュータリソースに影響を与えることなく最大限の「防御」を実現する仕組みを提供している。

「セキュリティ」への拒否反応はハンズオンで解消!

ここまでの説明を聞いて、ホワイトリスト型セキュリティの有効性を理解できたとしても、やはり「セキュリティ」というものに対し、拒否反応を示す方はまだ多いだろう。自社システムに入れても大丈夫なのか、影響はないのか、そもそも本当に効果があるのか――。不安は尽きない。

そんな方はぜひ、岡谷エレクトロニクスの「McAfee Embedded Control開発」ハンズオンセミナーを活用してほしい。

岡谷エレクトロニクスのハンズオンセミナーは、実機にMcAfee Embedded Controlをインストールし、解説を受けながら一通りの操作・設定を体験できるのが特徴だ。実際のインストールと設定、概念の解説などを含めて3時間ほどのコースとなる。講師を務める岡谷エレクトロニクスの小林悟氏は「ハンズオンセミナーでは、実機を前にしながら、解説を聞き、一歩一歩設定を進めていくので、高い理解を得ることができます」とハンズオンセミナーの有効性をアピールする。また、受講者には30日間の無償評価版も配布されるので、セミナー終了後、すぐに自社環境で動作検証・評価することもできる。

ホワイトリスト型のセキュリティ対策を採用するメリットは、最初に実行を許可するアプリケーションのリストを作成するだけでよく、運用の作業負荷が低い点にある。「基本的には標準の設定そのままで運用は可能です。しかし、ログ取得のやり方やアプリケーションのアップデート手法など、実運用に合わせたセッティングが必要になってきます。ハンズオンセミナーでは、実践的なケースを紹介しながら設定に関するアドバイスも行っています」(小林氏)。

画像4 「McAfee Embedded Control開発」ハンズオンセミナーの様子。ハンズオンセミナーは、「イントロダクション」「インストール手順」「ホワイトリスト作成手順」「ファイル変更管理、プロテクト機能」「実運用へのアドバイス」の順で展開される

画像4 「McAfee Embedded Control開発」ハンズオンセミナーの様子。ハンズオンセミナーは、「イントロダクション」「インストール手順」「ホワイトリスト作成手順」「ファイル変更管理、プロテクト機能」「実運用へのアドバイス」の順で展開されるUSBメモリを手放せない環境だからこそ!

「サイバー攻撃は、ネットワークを経由してやってくるのだから、ネットワークだけを守ればいい!」と考えるかもしれない。しかし、手段を選ばぬ犯罪者というのは「工場の入り口に、マルウェアを仕込んだUSBメモリをばらまいておく」というような、非常にアナログな手法も活用してくる。それを拾った従業員が中身を確認しようと、工場内のPCに挿して……などという事態も十分に起こり得る。

多くの現場では、ログ収集やアップデート作業に、USBメモリが日常的に使われている。前述の攻撃例からも分かる通り、直接的にネットワークにつながっていないからといって安心できるものではない。スタンドアロンの機器であっても、セキュリティ対策が必要な時代なのだ。

このように、制御システムや組み込み機器へのセキュリティ対策が無視できなくなりつつある今、さらに一歩進んだ対策が必要となるのは間違いない。その第一歩として、岡谷エレクトロニクスの「McAfee Embedded Control開発」ハンズオンセミナーに参加し、実際に手を動かしてみるのはいかがだろうか。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:岡谷エレクトロニクス株式会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2014年4月11日

関連記事

Autorunワームのまん延により、Windowsベースの組み込み機器ではPC同様にマルウェア対策が必須となっている。特に被害が顕在化しつつあるFA機器は、対応を急ぐ必要がある。PCと条件が違う組み込み機器では「McAfee Embedded Security」のようなホワイトリスト型が最適だろう。

産業制御システムへのセキュリティが注目を浴びる中、セキュリティベンダーはこの動きをどう見ているだろうか。米国マカフィーで副社長兼CTOを務めるグレッグ・ブラウン(Greg Brown)氏と、副社長兼ワールドワイド・エンベデッド・セールスの責任者を務めるトーマス・ムーア(Thomas Moore)氏に製造業を取り巻くセキュリティ対策の課題について聞いた。

日本マイクロソフトは、2014年4月9日に迫ったWindows XPのサポート終了に対するセキュリティリスクについて、経済産業省やセキュリティベンダー各社と説明を行った。

なぜ今制御システムセキュリティが注目を集めているのか。元制御システム開発者で現在は制御システムセキュリティのエバンジェリスト(啓蒙することを使命とする人)である筆者が、制御システム技術者が知っておくべきセキュリティの基礎知識を分かりやすく紹介する。

関連PR記事

組み込みシステム分野でもXPからのOS移行を真剣に検討すべきときがきた。今なお、多くの組み込み機器で稼働する「Windows XP Embedded」の延長サポートが2016年1月13日に終了を迎えるからだ。「まだ2年もある」と先送りにしていると、将来のビジネスチャンスを失いかねない。XPからのOS移行にどう向き合うべきか、失敗しないために今できることとは何か?

画像1 エンドポイント対策での比較

画像1 エンドポイント対策での比較 画像2 McAfee Embedded Controlの仕組み

画像2 McAfee Embedded Controlの仕組み 画像3 岡谷エレクトロニクスの「McAfee Embedded Control開発」ハンズオンセミナーで講師を務める小林悟氏

画像3 岡谷エレクトロニクスの「McAfee Embedded Control開発」ハンズオンセミナーで講師を務める小林悟氏