サプライチェーンの安全性は既に破断している! 工場に危機を招く“チグハグ対策”:制御システムセキュリティ読者調査

2010年のスタックスネット(Stuxnet)登場以来、制御システムのセキュリティは注目を集めている。しかし、実際に製造業の現場では対策が進んでいるのだろうか? また、安全性を確保するうえで、どのような課題が残されているのだろうか? MONOistでは、制御システムに関わる技術者の人々への読者調査を行った。そこから見えてきたのは、制御システムの安定稼働を脅かしかねない“チグハグな対策で生まれた穴”だった。

セキュリティ事故に遭遇したのは約14%

大きな注目を集める制御システムセキュリティだが、そもそも制御システムへの不正プログラムや不正侵入により「被害に遭った」とする回答者はどれくらいいるのだろうか? 今回の読者調査の結果によると、制御システムにおけるセキュリティ事故で、生産ラインの停止や不良品の大量発生などの「事故が起こった」とする回答者の割合は14%となった。原因は「ウイルス感染」が大半(14%の内13%分)を占め、残りが「(ネットワークや機器への)不正侵入」となった(図1)。

コメントを見てみると「全システム閉鎖となったが、徹夜で始業前には回復した」や「生産がストップし納期調整が大変で顧客に対して迷惑を掛けてしまった」など、かなり深刻な影響が出ているケースが見られる。安定稼働が求められる制御システムにとって、セキュリティリスクは決して見過ごせない問題だといえそうだ。

この「被害に遭った」14%という数字について少し考えてみよう。これは割合とすれば、“7人に1人”という数字になる。製造業の水平分業化が進み、サプライチェーンに多くの企業や人が関連するようになる昨今の状況から考えると、1つの製品を完成させるのに関わる人員が7人以下という状況は極めてまれだ。もちろんこの割合が全ての企業に当てはまるわけではないが、サプラインチェーンの観点からみると、かつてないほど制御システムの被害が身近になっているといえるだろう。

制御システムの開放は進み、リスクも高まる

このように実際の被害者が生まれている状況に加え、政府による重要インフラに対する情報セキュリティ強化の施策も進められているため、全般的な制御システムのセキュリティへの危機意識は高まってきているといえる。「制御システムへのセキュリティ対策について必要だと思いますか」の質問に対し、「必要だと思う」が61.3%、「どちらかといえば必要だと思う」が26.7%となり、合計88%の回答者が「何らかのセキュリティ対策の必要性を感じている」という(図2)。

制御システムの安全性だけを考えれば、ネットワークから遮断し、デバイス管理を徹底し、「完全に閉じる」方向でセキュリティリスクを低減することもできる。しかし、モノづくり現場をさらに高度化するために、IoTを含めたICT活用が本格的に進もうとする現在、工場内の製造装置や制御装置におけるソフトウェア基盤のオープン化・ネットワーク化は必須だ。その意味で製造現場を「完全に閉じる」ことは企業競争力の点からもますます難しくなっており、制御システムが不正プログラムや不正アクセスの被害を受ける可能性は今後も高まり続ける見込みだ。

対策への意欲は高いが、なお埋めがたい溝

これらのことを背景に、多くの企業が制御システムのセキュリティ対策に乗り出している。しかし、それでもなお制御システムセキュリティに求められる「あるべき姿」とは大きな開きがあるようだ。

制御システムでセキュリティを実現する手段として、基本的な考え方として「多層防御」がある。「多層防御」とは、セキュリティ対策を多重に施すことで「1つが破られても次の対策で食い止める」または「攻撃を遅らせる」という考え方だ。そのため、PCやUSBメモリなどの各種デバイスの他、ネットワークやアプリケーション、人的、物理的なセキュリティを組み合わせることが求められる。つまり、どこか1つに強力なセキュリティを施すのではなく、全体で弱い所がないようにセキュリティレベルを高めていくという方法だ。

これらの考え方に見られるように、制御システムセキュリティに重要なのは何か1つの対策を打つというよりも「全体を引き上げる」ということが重要な要素だ。

この「全体を引き上げる」という観点を踏まえつつ、今回の読者調査における「PCやサーバに対するセキュリティ対策」「ネットワークのセキュリティ対策」「USBデバイスのセキュリティ対策」についての結果を見ていこう。

「PCやサーバに対するセキュリティ対策」では、「ウイルス対策」が72.7%、「制御システムに関連するネットワークへのPCの接続制限」が56.0%、「持ち込みPCの接続禁止」が53.3%となっている。一方で「実施していない」とした回答者は5.3%となっており、全体的に「対策済み」とした比率が高く、比較的対策が進んでいるといえる状況だといえる(図3)。

「ネットワークの対策状況」については、「制御システム関連ネットワークを外部ネットワークから遮断する」(63.3%)という対策を取っている回答者が最も多かった(図4)。また「外部ネットワークからのネットワーク感染やネットワーク攻撃を防ぐ」何らかの対策を取る回答者の比率も34.7%と比較的高く、制御システムへの外部からの侵入に対しては、意識が高まっている様子がうかがえる。

ただし、「ネットワークトラフィックを監視する」(22.7%)、「ネットワークトラフィックイベントを記録する」(14.0%)「ネットワークの検疫を行う」(17.3%)など、ネットワーク内部で感染がひとたび発生した場合、これらの異常を検知し、素早く対策を施せるような仕組みを導入している企業は少なく、制御システム内に感染が拡大しやすい状況にあるといえる。ちなみに「ネットワークへのセキュリティ対策を実施していない」とした回答者は12.7%となっており、PCやサーバなどエンドポイントの対策状況(5.3%)に比べて、高い数値となっている。

また「USBデバイスへの対策状況」では、「デバイス自体を利用していない」とした回答者が18.7%となった。また、その他(USBをサポートしていない)とした回答を含めると19.7%が「USBデバイスを利用させない」ことで安全性を確保しようとしていることが分かった(図5)。

一方、USBデバイスそのものへの対策として取り組まれていることを、先述した「デバイス自体を利用していない」とした回答者を除いて見てみよう。その中では「ウイルスチェック機能」とした回答者が43.4%となり、高い比率で対策がなされていることが分かる。一方で29.5%は、USBデバイスそのものを禁止しているわけではないにもかかわらず、対策を「実施していない」としており、USBデバイスからの制御システムへの不正プログラム混入のリスクが、約3割で残されている現状が浮かび上がってくる(図6)。

“チグハグ対策”が工場に稼働停止リスクをもたらす

これらの個別の対策においても、いくつかの課題があることが明らかになった。次は「多層防御」の観点から、これらの対策を組み合わせて見た場合、どういうことが起こり得るのか見てみよう。

例えば「ネットワークのセキュリティ対策」として「制御システム関連ネットワークを外部ネットワークから遮断する」という対策を行っている回答者が63.3%いる。しかしこのうち28.2%の回答者は「USBデバイスのセキュリティ対策」を「実施していない」という(図7)。

この28.2%の回答者たちの制御システムは、確かにネットワーク経由では不正侵入や不正プログラム混入は行えないかもしれない。しかし、USBデバイスを経由して不正プログラムに感染する可能性が残されている。例えば、大企業、中小・中堅企業いずれにおいても、2013年に日本国内で検出された不正プログラムのトップ3には、USB経由で感染することが可能な「DOWNAD」という不正プログラムが含まれており※)、この状況が危険であることを示している。

※)出典:TrendLabs 2013 年間 セキュリティラウンドアップ(PDF)

同様に「PCやサーバのセキュリティ対策」で「持ち込みPCの接続禁止」をしている回答者(53.3%)のうち17.9%は、「USBデバイスのセキュリティ対策」を「実施していない」(図8)。いくら持ち込みPCを禁止したところで、不正プログラムが入った持ち込みUSBデバイスを利用できるのであれば、セキュリティ面で万全の対策とは到底いえない。

先述したように制御システムセキュリティ対策は、「多層防御」が重要になる。従来、制御システムは、セキュリティ対策がほとんど意識されてこなかった分野だったが、ようやく危機意識の高まりから各社が対策を行うようになってきた。しかし、「“チグハグな対策”で生まれた穴」が存在しているということが今回の読者調査で見えてきた。

“チグハグ対策”にならないためにはアセスメントを

それでは、自社の制御システムセキュリティが“チグハグ対策”になっていないかを知るためにはどうしたらいいのだろうか。それにはまず、制御システムのセキュリティアセスメントを実施するのが良いだろう。ただし、これまでセキュリティ対策を専門にやってきた訳ではない制御システム管理者にとって、セキュリティアセスメントを自身で実施するのは容易ではないことが多いだろう。そのような場合には、既に一般の情報システム向けにセキュリティ対策強化の実績を持つ自社の情報システム部門に協力を仰いだり、専門家であるセキュリティベンダーなど外部の力を生かしたりすることを検討するのが良いだろう。

例えば、セキュリティベンダーであるトレンドマイクロでは、制御システムを対象としたセキュリティコンサルティングサービスを実施しており、その中で現在のセキュリティ状況のアセスメントサービス“工場アセスメントサービス”を行っている。

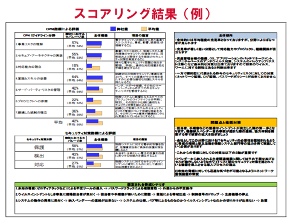

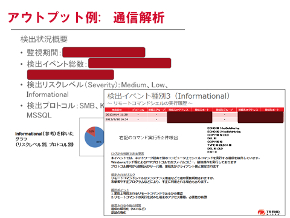

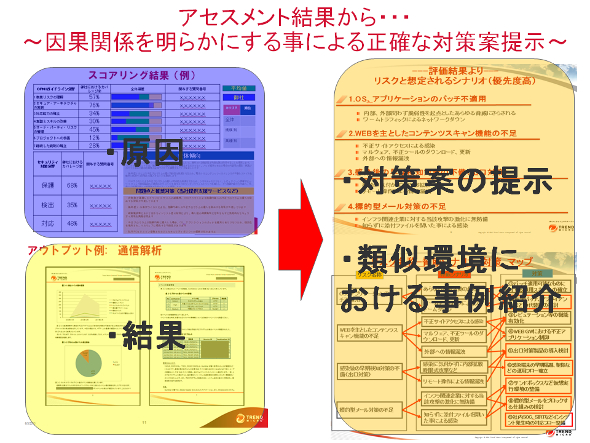

同アセスメントサービスでは、まず「システムが侵害された場合の事業に対するリスクを定量的、定期的に評価・把握しているか?」など、CPNI※)が規定する7つの観点に基づいた40問程度の質問に企業に回答してもらい、対策状況を確認する(ポリシーヒアリング)。加えて、制御システム内に機器を設置し感染状態を確認する実態調査を行い(ネットワークモニタリング)、現在のセキュリティ対策状況に対するスコアと問題点、今後のガイドライン(解決策)を提供するという(図9)。

※)CPNI:Centre for the Protection of National Infrastructure(英国政府機関「国家インフラ保護センター」)

例えれば、医者で言うところの問診(ポリシーヒアリング)、CTスキャン(ネットワークモニタリング)を実施し、必要に応じて処方箋(解決策)を提供するという形だ。過去に他社で実施したアセスメント結果の平均値との比較も可能なため、1つの指標として参考にもなるだろう。

制御システムのセキュリティ対策は、従来意識されてこなかった領域のもので、今ようやく本格的に対策が始まったばかりだ。そのため、各企業が完璧なノウハウをためているわけではないので周囲の力をうまく生かすことが上手な対策につながる。

これらの周囲の力を生かすことで、自社で対策がチグハグになるのを抑え、より良い制御システムセキュリティを構築するための指針を得られる。もし、制御システムのセキュリティ対策の方向性に悩んでいる企業があるのであれば、1度利用してみてはいかがだろうか。

読者調査の概要

- 方法:Webによるアンケート

- 調査対象:MONOist、EDN Japan、EE Times Japan読者、ITmediaID登録会員で製造業従事者のうち制御システムに関わりのある人

- 調査期間:2014年6月13日(金)〜7月7日(月)

- 収集回答数:533件

- 有効回答数:150件

関連記事

- 工場設備が乗っ取り!?――セキュリティベンダーだから見える“今そこにある危機”

- 制御システムのセキュリティ対策、決め手は「多層防御」と「ロックダウン」

- トレンドマイクロ、集中管理機能を備えた閉鎖環境向けウイルス駆除ツール発売

- 工場設備を守るには「ホワイトリスト」と「多層防御」で――トレンドマイクロ

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:トレンドマイクロ株式会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2014年9月11日

注目記事

バルブが勝手に開き、薬品が過反応を起こし、工程が制御できなくなる……。制御システムが今、かつてないほどの危機にさらされている。制御システムセキュリティの現状をトレンドマイクロが紹介する。

制御システムのセキュリティインシデントは、経営の根幹を揺るがす損害を与えかねないものだ。重要インフラを担う企業の場合は、社内的な信用を失墜するような事態を招くリスクにつながる。では、制御システムにおけるセキュリティ対策の適切に行うにはどうしたらいいか。トレンドマイクロが具体的な対策を紹介する。

過去にセキュリティ事故が起きた企業とその理由

過去にセキュリティ事故が起きた企業とその理由 制御システムセキュリティへの意識

制御システムセキュリティへの意識 PCやサーバへのセキュリティ対策の状況

PCやサーバへのセキュリティ対策の状況 ネットワークへのセキュリティ対策の状況

ネットワークへのセキュリティ対策の状況 USBデバイスへのセキュリティ対策の状況

USBデバイスへのセキュリティ対策の状況 「USBデバイス」に対して行っているセキュリティ対策(複数回答可)のうち「デバイス自体を利用していない」(28回答)、「その他(USBをサポートしていない)」(1回答)を除いた回答分布。

「USBデバイス」に対して行っているセキュリティ対策(複数回答可)のうち「デバイス自体を利用していない」(28回答)、「その他(USBをサポートしていない)」(1回答)を除いた回答分布。 「制御システム関連ネットワークを外部ネットワークから遮断」を行う回答者が行っているUSBデバイス対策(USBデバイスを使用していない回答者除く)

「制御システム関連ネットワークを外部ネットワークから遮断」を行う回答者が行っているUSBデバイス対策(USBデバイスを使用していない回答者除く) 「持込みPCの接続禁止」を行う回答者が行っているUSBデバイス対策(USBデバイスを使用していない回答者除く)

「持込みPCの接続禁止」を行う回答者が行っているUSBデバイス対策(USBデバイスを使用していない回答者除く) 図9:トレンドマイクロのセキュリティコンサルティングサービスの流れ。アセスメントにより原因と結果を究明し、対策案を示す

図9:トレンドマイクロのセキュリティコンサルティングサービスの流れ。アセスメントにより原因と結果を究明し、対策案を示す