IoTが攻撃者にとって格好のターゲットである理由:ARM Tech Symposia 2015(1/3 ページ)

無数の組み込み機器がインターネットに常時接続されるIoTの世界が現実味を帯びる中、セキュリティ対策は大きな問題となる。ARMが64bit命令セットとTrustZoneで実現しようとする世界とは何か。ARM Tech Symposia 2015での講演から紹介する。

デジタルレコーダーがIoTを破壊する?

「IoTデバイスを外部の攻撃から守る」と聞いてピンとくる人は意外に少ないかもしれない。“リッチOS”と呼ばれる昨今のPC OSやモバイルOSと比べるとアーキテクチャもバラバラで攻撃が難しいうえ、できることは非常に限られており、苦労に見合った成果は少ないように思えるからだ。

だが「IoT(Internet of Things)」という名称からも分かるように、これら組み込みデバイスは「IPアドレス」を自ら持つ形で24時間365日インターネットに常時接続されていることが多く、一度乗っ取りに成功すれば社会インフラを混乱させるだけでなく、ここを土台に次の攻撃を仕掛けることが容易になる。インターネットに直接つながっているデバイスだけでなく、ファイアウォールの内側にある機器が攻撃される可能性にもつながるのだ。

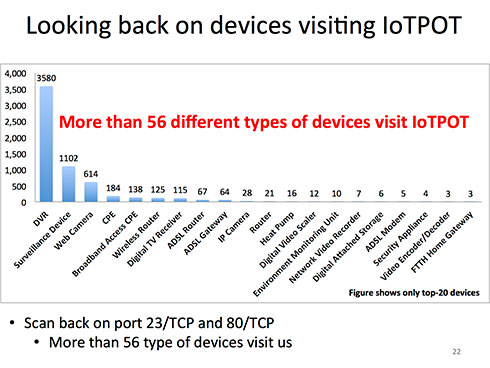

USENIXで報告された「IoTPOT」という事例がある。これは、IoTの環境において複数の異なるアーキテクチャへの攻撃を想定したハニーポットで、約半年にわたってインターネット上で行われているIoTデバイスへの攻撃を収集・分析したものだ。興味がある方は資料が公開されているので、当該ページ(IoTPOT: Analysing the Rise of IoT Compromises )を参照してみてほしい。

複数のプロセッサアーキテクチャへの攻撃を想定したハニーポット「IoTPOT」を用いての半年のテスト結果をまとめたもの(ARM Tech Symposia 2015にて講演したSeltech 代表取締役 江川将偉氏のプレゼンテーションより。以下同)

複数のプロセッサアーキテクチャへの攻撃を想定したハニーポット「IoTPOT」を用いての半年のテスト結果をまとめたもの(ARM Tech Symposia 2015にて講演したSeltech 代表取締役 江川将偉氏のプレゼンテーションより。以下同)IoTデバイスへの攻撃は、普通のPCやサーバ、モバイルデバイスへの攻撃とほぼ同じで、攻撃者が当該のデバイスに対してコマンドリクエストを繰り返してセキュリティホールを突いてくる方式が一般的だ。攻撃にはTelnetなどのポートに対して「ID/パスワード」の辞書攻撃を行うことも含まれている。ここで1点、PCなどと大きく異なるのは、これらIoTデバイスのセキュリティの多くが“甘い”ことだ。

デフォルトのパスワードのまま運用、あるいは弱いパスワードや設定を長期間放置したままといった事例が見られ、一度アクセスに成功すると、アーキテクチャに応じて攻撃に必要なファイルをマルウェアのサーバから落としてシステムを乗っ取り、以後はボットネットとして配下に置いたり、あるいはここを起点に次のデバイスへの攻撃を開始する。ボットネット、あるいは攻撃の起点としてIoTデバイスが優秀なのは、常時接続状態にあるという点にもある。

このようにIoTPOTで収集したデータのうち、IoTデバイスが起点とみられる攻撃元デバイスの種類を分類したところ、デジタルビデオレコーダー(DVR)が圧倒的に多く、次いで監視装置(Surveillance Device)、Webカメラが続いた。監視装置やWebカメラは想像できても、DVRがトップというのは意外かもしれない。

だが考えてみれば、特に設定もなしにインターネットに常時接続されているデバイスの筆頭であり、ハードウェア構成も映像を扱うことから他の機器に比べてリッチであることからも、攻撃者にとって格好のターゲットなのだろう。

Copyright © ITmedia, Inc. All Rights Reserved.