ARMの最新アーキテクチャ「ARMv8-M」が目指す「セキュアMCU」とは:ARMv8-Mアーキテクチャ解説(3/3 ページ)

「世の中のMCUをセキュアなものに変えていこう」

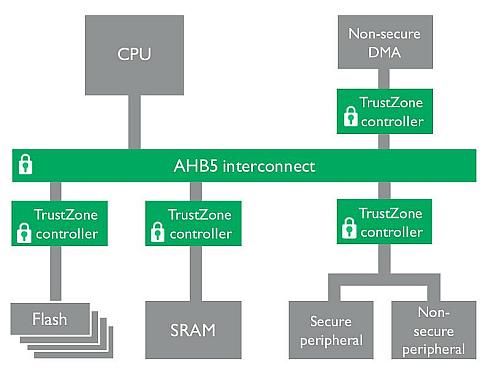

またインターコネクトについては、Cortex-M23/33には対策が含まれていない。ただしCortex-M23/33と同時に発表されたSIE-200(図4)は、通信を全て暗号化するという形でこれに対応している。周辺回路がセキュアかノンセキュアかとは無関係に、「AHB5」の手前に置かれた「TrustZone Controller」でデータの暗号化を自動的に行うので、仮にインターコネクトをJTAGなど経由で盗聴したり、データを改ざんしたりしても不可能になっている。当然ながら、JTAGポートもこの暗号化に対応しており、正しいキーを持っていない場合は内部アクセスが一切不可能だ。これらの周辺回路による防御が第3段である。

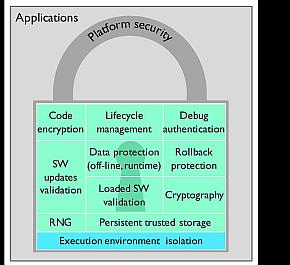

さて、これら3段構えの防御で、MCU内部への侵入や盗難、改ざんは非常に難しくなっている。しかし、ここまでで唯一手付かずなのが外部との通信である。これは物理的な防御が難しいので、データ的な防御となる。要するに通信の暗号化である。

ただし、強度の高い暗号を利用する場合、通信量が多くなると暗号化/復号に要する処理が増大することになる。このために通常セキュアMCUでは、AESやDES、Hashなどに対応した暗号化アクセラレータを搭載することが多い。Cryptocell-312はこうした暗号化アクセラレータや真乱数発生器などをまとめたIPである(図5)。これによって、消費電力の増大や処理能力の低下を最小に抑えつつ、暗号化による安全な通信を行えるようにしよう、というわけだ。

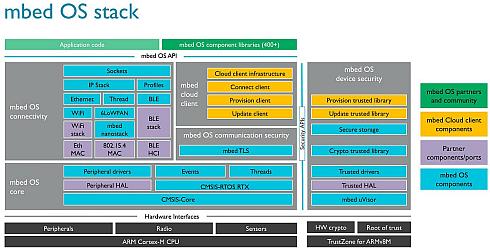

この通信周りに関して助けとなるのが「mbed OS」(図6)である。最新バージョンの「mbed OS 5」では、TrustZoneにも対応しており、暗号化処理を含むセキュア領域のハンドリングをOSレベルで行ってくれるので、アプリケーション開発者がいちいちセキュア、ノンセキュアを意識しなくても安全なアプリケーションが開発できる。加えて外部の通信は、無条件で「mbed TLS」を利用してトランスポート層(Transport Layer)で通信の暗号化を行ってくれる。

必要ならこの上にアプリケーションレベルの暗号化を掛けることも可能で、暗号の多重化により傍受による解読を難しくさせる。ちなみにmbed TLSを利用する場合、通信相手も当然これに対応している必要があるが、やはりARMが提供する「mbed Device Server」とか「mbed Cloud」は、デフォルトでTLSによる通信に対応しているので、安全にクラウドまでの通信が保証される。

「どんなものにも必ず穴がありえる」という前提のもと、セキュアMCUの場合は多段防御が基本になっている。ARMv8-Mというか、Cortex-M23/33やSIE-200、Cryptocell-312も、こうした多段防御を前提にした構造になっており、これをARMが標準のものとしてリリースすることで、世の中のMCUをセキュアなものに変えていこう、という取り組みと考えればよいだろう。

関連記事

初歩から学ぶ、マイコン開発とARMプロセッサー

初歩から学ぶ、マイコン開発とARMプロセッサー

組み込みの世界では最も成功したプロセッサの1つ「ARM」を用いたマイコン開発にチャレンジします。クラウド開発環境「mbed」を使い、プログラムを書きながら回路をブレッドボードに実装、動作を確認しながらさまざまな内蔵デバイスの使い方をマスターしていきます。 ARMのクラウドプラットフォーム「mbed Cloud」は「大手IT企業と競合しない」

ARMのクラウドプラットフォーム「mbed Cloud」は「大手IT企業と競合しない」

ARMは、年次イベント「ARM Tech Symposia 2016」に合わせて開催した会見で、マイコン向けプロセッサコアの新プロダクト「Cortex-M23」「Cortex-M33」や、IoT(モノのインターネット)デバイスの管理に用いるクラウドプラットフォーム「mbed Cloud」などについて説明した。 IoTが攻撃者にとって格好のターゲットである理由

IoTが攻撃者にとって格好のターゲットである理由

無数の組み込み機器がインターネットに常時接続されるIoTの世界が現実味を帯びる中、セキュリティ対策は大きな問題となる。ARMが64bit命令セットとTrustZoneで実現しようとする世界とは何か。ARM Tech Symposia 2015での講演から紹介する。 ARM「mbed OS」の現状を読み解く3つのポイント

ARM「mbed OS」の現状を読み解く3つのポイント

ARMが発表したIoT向けOS「mbed OS」は2015年10月のリリースを目指していたが、実際にはTechnology Previewにとどまっている。同年11月に行われたARM TechCon 2015で明らかにされた現状と詳細を3つのポイントから解説する。 ARM「mbed OS」の現在地

ARM「mbed OS」の現在地

ARMが発表したIoT向けOS「mbed OS」は2015年10月のリリースを目指して作業が進められており、その意図するものもある程度は見えてきた。Bluemix連携やMUCの55mmシフトなどトピックの多いmbed OSの「いま」を解説する。 ARMが放つ車載プロセッサ市場への刺客、「ARMv8-R」は仮想化でECU統合を実現

ARMが放つ車載プロセッサ市場への刺客、「ARMv8-R」は仮想化でECU統合を実現

ARMが新たに発表したプロセッサアーキテクチャ「ARMv8-R」は、車載システムや産業機器の市場を意識した機能拡張が施されている。リアルタイム処理が可能なプロセッサコアとして初めてタイプ1ハイパーバイザをサポートしたことにより、1個のECUで複数の車載システムを制御するECUの統合が可能になるという。

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- 5G通信の遅延時間1ms以下は複数端末の制御でも可能か、東芝が量子技術で道を開く

- CAN通信におけるデータ送信の仕組みとは?

- イチから全部作ってみよう(7)正しい要求仕様書の第一歩となるヒアリングの手順

- CANプロトコルを理解するための基礎知識

- 組み込みシステム向けRTOSのシェアはTRON系が約60%

- インフィニオンのSiC-MOSFETは第2世代へ、質も量も圧倒

- 【問題7】10進数を2進数に変換するプログラム

- 景気減速でソフト開発の脆弱性対応が後手に? SBOM整備の取り組みも足踏みか

- テスト消化曲線とバグ発生曲線の7パターン診断

- 6Gに向けたサブテラヘルツ帯対応無線デバイス、100Gbpsの超高速伝送を実証