STAMP/STPAとは何か:基礎から学ぶSTAMP/STPA(1)(4/4 ページ)

Step1:非安全なコントロールアクションの抽出

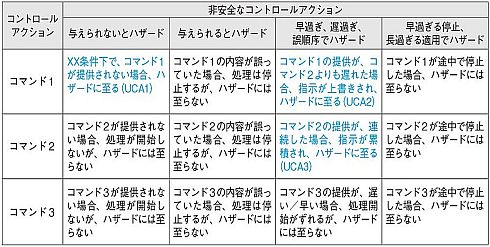

コントロールストラクチャーの構築が終わったら、安全制約の実行に必要なコントローラーによる指示(コントロールアクション)を識別し、4 種類のガイドワードを適用して、ハザードにつながる非安全なコントロールアクション(Unsafe Control Action:UCA)を抽出する(表1)。

Step2:ハザード要因の特定

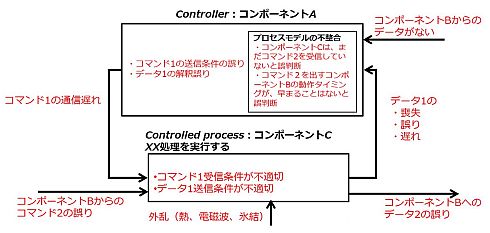

Step1で抽出した非安全なコントロールアクションごとに、関係するコントローラーと被コントロールプロセスを識別する。次にコントロールループ図を作成し、ガイドワードを適用し、さらにハザード要因(Hazard Causal factor:HCF)を特定する。

コントロールループ図とは、コントロールストラクチャー図から、あるコントロールアクションに着目して、「制御するコンポーネント」→「コントロールアクション」→「制御されるコンポーネント」→「フィードバック」→「制御するコンポーネント」のループを抜き出したものである。

Step2では、コントローラーの想定するプロセスモデルが、実際のプロセスの状態と矛盾することなどで起きる要因を特定する。

例えば、図6のハザード要因の特定例で、実際には「コンポーネントCは既にコマンド2を受信している」(実際のプロセスの状態)のに、コンポーネントAが「コンポーネントCはまだコマンド2を受信していない」(コンポーネントAのプロセスモデル)と誤判断すると、プロセス状態とプロセスモデルが矛盾することになる。この矛盾した状態はハザード要因の1つといえる。

いかがだっただろうか。第1回目ではSTAMP/STPAと既存の分析手法の違いと、分析手法の流れを紹介した。「各機器の相互作用に着目し、関連する全てを含めたものをシステムとして捉えることが、STAMP/STPAの要」であることを覚えておいてほしい。

次回は、STAMP/STPAの各Stepで具体的に何をすべきか(What)、それをどうやればよいのか(How)について、さらに深く掘り下げる。より具体的な分析実施例を用いて解説するので、ぜひ参考にしてほしい。

プロフィール

石井 正悟(いしい しょうご) IPA ソフトウェア高信頼化センター 調査役

京都大学理学部卒業後、東芝エンジニアリングを経て東芝ソリューションにて、OSカーネル、システムシミュレーション技術の研究開発に携わる。現在はIPAにて、STAMP、FRAMなどの安全性解析手法の調査研究に従事。

https://www.ipa.go.jp/sec/

関連記事

- ≫連載「基礎から学ぶSTAMP/STPA」バックナンバー

システム理論に基づくアクシデントモデルSTAMP

システム理論に基づくアクシデントモデルSTAMP

情報処理推進機構のソフトウェア高信頼化センター(IPA/SEC)が発行する「SEC journal」から注目の話題を紹介。今回はIoT(モノのインターネット)を活用したソフトウェア開発で必須になるとみられているアクシデントモデル「STAMP(Systems-Theoretic Accident Model and Processes)」だ。 6年かかっていた分析が3年で終わる、新たな安全解析手法「STAMP/STPA」とは?

6年かかっていた分析が3年で終わる、新たな安全解析手法「STAMP/STPA」とは?

情報処理推進機構 技術本部 ソフトウェア高信頼化センター(IPA/SEC)と車載ソフトウェアの国内標準化団体であるJasParは、東京都内でメディア向け説明会を開き、新しい安全解析手法「STAMP/STPA」を紹介した。両者は2017年1月に相互協力協定を締結しており、自動車業界に向けてSTAMP/STPAの普及促進に取り組んでいく。 安全性解析手法STAMP/STPAの使いこなし方、日本ユニシスが社内展開へ

安全性解析手法STAMP/STPAの使いこなし方、日本ユニシスが社内展開へ

日本ユニシスは、IoTなどによって複雑化するシステムの安全性解析手法として注目される「STAMP/STPA」をより具体的に運用するための研究成果を披露した。 日本の自動車メーカーはMBSEにどう取り組むべきか、ドイツの権威が提言

日本の自動車メーカーはMBSEにどう取り組むべきか、ドイツの権威が提言

モデルベースシステムズエンジニアリング(MBSE)の権威である、ドイツ・カイザースラウテルン工科大学教授のマーティン・アイグナー氏が来日。欧米の自動車メーカーと比べてMBSEへの取り組みが遅れている日本の自動車メーカーのエンジニアにMBSEの有用性を説いた。 「システムズエンジニアリング」の正しい理解がISO26262対応に役立つ

「システムズエンジニアリング」の正しい理解がISO26262対応に役立つ

慶應義塾大学大学院 システムデザイン・マネジメント(SDM)研究科 准教授の白坂成功氏は、宇宙機「こうのとり」のシステム設計に携わる中で学んだ「システムズエンジニアリング」を広めるべく大学で教べんをとっている。白坂氏に、宇宙機の安全設計や、ISO 26262などの機能安全規格のベースになっているシステムズエンジニアリングについて聞いた。

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- 低価格FPGAでも文字認識AIの学習は可能なのか

- インフィニオンのSiC-MOSFETは第2世代へ、質も量も圧倒

- パナソニックの電動アシスト自転車にエッジAI機能を提供

- 組み込みシステム向けRTOSのシェアはTRON系が約60%

- スバルが次世代「EyeSight」に採用、AMDの第2世代「Versal AI Edge」

- イチから全部作ってみよう(7)正しい要求仕様書の第一歩となるヒアリングの手順

- 自社開発のRISC-V CPUコアを搭載した32ビット汎用マイコン

- CAN通信におけるデータ送信の仕組みとは?

- 東武ストアが指静脈による手ぶら決済を開始、酒類対応でセルフレジ利用率60%も

- CANプロトコルを理解するための基礎知識