狙われる産業制御システム、東芝は安全・安心をどのように確保したのか:水と安全は“ただ”と思っていませんか?

東芝は、徐々に現実のものとなりつつある産業制御システムへのサイバー攻撃に対応するため、同社の産業用コントローラーで制御システムセキュリティの国際標準であるEDSA認証を取得した。このEDSA認証の取得に向けてどのような取り組みを行ったのだろうか。

徐々に現実のものとなりつつある制御システムを狙う脅威

工場の生産ラインやプラント、あるいは水道や電力といった社会インフラの運用を担う制御システム。従来、インターネットなど外部からのサイバー攻撃とは無縁と考えられてきた領域だが、汎用プラットフォームの採用が広がり、その前提は崩れつつある。

海外に目を向ければ、ウクライナの電力会社が2度に渡ってサイバー攻撃を受け、最大6時間に渡る停電が発生した事件は記憶に新しい。ITシステムに甚大な影響を与えているランサムウェアでも、ブラジルの工場内のSCADA(監視制御・データ収集システム)がランサムウェアに感染し、半月に亘って工場の操業が停止する事態に陥った。さらに、コンセプトレベルだがPLC(プログラマブルロジックコントローラー)を直接狙い、拡散を広めるワームも確認されている。

幸いにして国内では、制御システムを狙ったサイバー攻撃による大規模なインシデントは今のところ発生していない。しかし万一サイバー攻撃による事故が起これば、自社はもちろん、製品の供給先、ひいては社会全体に影響が及びかねない。こうした危機感を背景に、産官が連携して制御システムのセキュリティの強化に取り組む機運が高まってきた。2012年に発足し、宮城県多賀城市にテストベッドなどを設置してセキュアな制御システムの研究開発や認証活動に取り組んでいる「制御システムセキュリティセンター(CSSC)」は、その一例だ。

鉄鋼や石油化学プラントに始まり、水道設備や電力など重要インフラ、道路、ビルシステム、放送に至るまで、あらゆる分野向けにコンポーネントを提供している東芝も、設立時からCSSCに参加し、制御システム全般のセキュリティ向上に取り組んでいる。

同社は2017年2月8日、産業用コントローラー「ユニファイドコントローラ nvシリーズ“type2”」について、制御システムセキュリティの国際標準に基づく「ISASecure EDSA(Embedded Device Security Assurance)認証」を、CSSC認証ラボラトリーから取得し、安全なシステム構築のための取り組みをさらに前進させた。認証取得にあたっては、日本シノプシスのファジングテストツール「Defensics」が一役買ったと言う。その狙いと経緯を聞いた。

(左)CSSCで行われた認証書授与式。写真内左からCSSC理事長の新誠一氏、東芝 インフラシステムソリューション社 産業システム統括部 計装機器事業統括の岡庭文彦氏。(右)認証を取得した「ユニファイドコントローラ nvシリーズ“type2”」 出典:東芝

(左)CSSCで行われた認証書授与式。写真内左からCSSC理事長の新誠一氏、東芝 インフラシステムソリューション社 産業システム統括部 計装機器事業統括の岡庭文彦氏。(右)認証を取得した「ユニファイドコントローラ nvシリーズ“type2”」 出典:東芝安心・安全を高める取り組みを証明すべくEDSA認証取得へ

ほぼあらゆる産業向けにコントローラーや産業用コンピュータ、センサーなどを開発、提供してきた東芝は、日本の産業と社会を支える縁の下の力持ちだ。その製品の歴史は1970年代半ばにさかのぼり、時代と技術の変化に応じてシステムを提供してきた。

この内、さまざまな制御を行うコントローラーは、かつては鉄鋼向け、上下水道向け、電気・機械向け……といった具合に、分野ごとに個別に開発されていた。東芝は徐々にそれらの統合を進め、1999年にはシーケンス制御(S)と計装制御(L)、コンピュータ処理(C)を統合した「Vシリーズ」を、そして2007年には共通プラットフォームを採用しさらに統合を進めた「nvシリーズ」をリリースしている。

nvシリーズなどを展開する、東芝 インフラシステムソリューション社 産業システム統括部 計装機器事業統括の岡庭文彦氏は、「nvシリーズは、『統合』『安心・安全』、そして『環境への調和』をコンセプトに、全ての産業分野をカバーするユニファイドコントローラとして提供しています。高速性を実現するため、業界初の高速シリアルI/Oシステム『TC-net I/O』を採用する他、国際標準言語であるIEC 61131-3の命令をハードウェアで直接実行できます。また、信頼性の確保に向けた監視・制御ネットワークの冗長化も図っています」と語る。

nvシリーズのコンセプトの1つに「安心・安全」がある通り、東芝では以前からコントローラーのセキュリティを重視してきた。イランの核燃料施設で運用されていた遠心分離機の制御システムを狙った攻撃「Stuxnet」が大きなインパクトを与えたのは2010年のこと。当時、日本では遠い国の出来事と受け取られがちだったが、その頃からセキュリティの必要性を感じ、情報収集や研究を進めていたという。

「日本企業は、どうしても水と安全は“ただ”という意識が強く、対策もベンダーがやってくれるものと思いがちです。しかし、適切なセキュリティを実現するには相応の投資が必要です。まずセキュリティの重要性を訴え、そうした意識を変えていく情報を、われわれのような制御機器を扱う事業体から発信していかなければならないと考えました」(岡庭氏)。

近年は制御システムを狙ったサイバー攻撃が海外で複数発生し、脅威が現実のものになりつつある。こうした状況を受けて徐々にだが、セキュリティにきちんと投資しようという機運が高まってきたと岡庭氏らは感じている。実際、同社のコンポーネントを用いてプラントや生産ラインを構築しているパートナーからも、特にDCS(分散制御システム)のセキュリティが必要だという声が高まっている。

こうした追い風を受けて同社は、コントローラーの安心・安全を高める取り組みを進めてきた。岡庭氏は「では、そのセキュリティをどのように担保できるのか。そう考えると、我々自身が宣言するだけでなく、国際標準に則った第三者認証を得ることで示せると考えました」と説明する。

柔軟性、拡張性に優れた「Defensics」でEDSA認証を取得

東芝のnvシリーズには、目的や適用規模に応じて複数のラインアップが用意されている。特に安全性を重視しているのが「nv-safetyシリーズ」だ。鉄鋼プラントなどのPLCとして用いられているnvシリーズの“type1”について、機能安全に関する国際規格であるIEC 61508の認証取得を2015年2月に発表している。

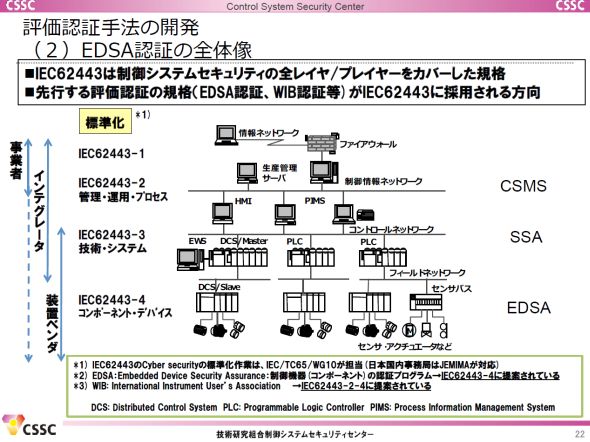

nvシリーズとして次に取り組んだのが、DCSである“type2”でのEDSA認証の取得だった。EDSAは、国際認証組織のISA Security Compliance Institute(ISCI)が運営している、制御機器のセキュリティ保証に関する認証制度だ。IEC62443標準のフレームワークがベースとなっており、「ソフトウェア開発の各フェーズにおけるセキュリティ評価(SDSA)」「セキュリティ機能の実装評価(FSA)」「通信の堅牢性テスト(CRT)」という3つの評価項目がある。

EDSA認証取得に取り組み始めた東芝では、当初、CSSCが推奨するファジングツールを用いてユニファイドコントローラを検査し、指摘された問題を修正して認証に耐えられる開発に取り組んだ。

認証取得作業を担当した東芝 インフラシステムソリューション社 府中インフラシステムソリューション工場 パワーエレクトロニクス・計測制御機器部 制御機器開発担当 主査の梅田裕二氏は「このツールは、TCP/IPをはじめとする標準プロトコルをサポートしており、CRTで求める6つの必須サービスの維持についてテストすることはできました。しかし、それら以外のDCS独自のプロトコルのテストはできませんでした。ここで問題になったのが、評価項目の1つであるSDSAへの対応です。SDSAでは、標準プロトコルだけでなく全てのプロトコルについてファジングを行う必要があると定めており、独自プロトコルやアプリケーションレイヤーのプロトコルについてもテストする必要がありました」と、振り返る。

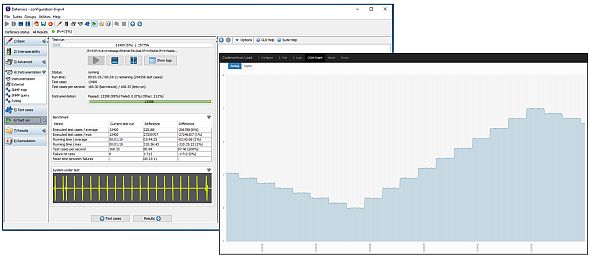

そこで採用したのが、200種類以上のプロトコルや多様なファイルフォーマットをサポートしている日本シノプシスのファジングツール「Defensics」だった。東芝 研究開発センター コンピュータアーキテクチャ・セキュリティラボラトリー 主任研究員の春木洋美氏は、「我々自身が一からスクラッチで作って対応するのは大変な上、品質保証の面でも万全とは言えません。その点Defensicsは、設定さえ記述すれば独自プロトコルについてもテストが実行できます。EDSA認証の公式な試験ツールとしても認定されています」と述べる。

春木氏が所属する研究開発センターでは、梅田氏らが所属する部署から提供されたプロトコル仕様に基づいて、Defensicsでのテスト用に拡張定義を行った。春木氏は「ネットワークアナライザソフトウェアである『Wireshark』のプラグインがあり、それを使って自動的に通信を分析して仕切ってくれるため、開発工数を減らせました。また、ファジング検査は意外と時間がかかるもので、その間ずっと人間が貼りついている訳にはいきません。Defensicsではスクリプトを活用でき、テスト中にエラーが発生したらリセットして復帰させるといった仕組みを自動化できたのもメリットです」と述べる。

今回の認証取得では利用していないが、DefensicsではJavaを用いた拡張も可能であり、柔軟性があることも特長だ。「今後、さまざまな制御システムのセキュリティを考える上でも、検査ツールの拡張性は意識しています」(春木氏)。

他の部門にもセキュリティの浸透を

こうして東芝は無事、nvシリーズ“type2”のEDSA認証を取得した。研究開発センターに所属する春木氏は「東芝社内には他にも多くの部門がありますが、そういった所にもセキュリティの意識を徐々に浸透させていきたいと考えています。お客様の意識が高まったタイミングで必要な技術を提供できる体制を用意することが我々の役割です」と意気込む。梅田氏も「一度認証取得を経験したことで、ノウハウを蓄積できました。例えばPLCの“type1”についても、要望があればすぐに対応できるよう準備を進めています」と語る。

岡庭氏は並行して、社内外でセキュリティに関する啓蒙活動も進めていくとした。例えば、世界の産業制御システムのセキュリティがどのような状況になっており、どんなリスクがあるのか。その対応にどのくらいのコストが掛かるのか……。そういった情報を収集し、企業の経営層に分かりやすく伝え、セキュリティへの投資に理解を示してもらう活動を続けていきたいという。

同時に、日本のインフラを支える産業制御システムのセキュリティを、すみずみまで浸透させることが課題だと感じているという。例えば、組み立て系工場の生産ラインで用いられている小規模のPLCについて、より手軽かつ低価格で、最低限のセキュリティ認定を取得できるようなスキームを整えるのも1つの策であり、「その際にDefensicsのようなツールをうまく活用できたら、より安心・安全なインフラが実現できるのではないでしょうか」と述べている。

制御システムを狙った脅威は現実のものになりつつあるが、一方で「そう遠くない将来、セキュリティに対応したコンポーネントが標準となるでしょう」(梅田氏)。東芝はもう、その日のための準備ができている。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本シノプシス合同会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2017年5月12日

東芝 インフラシステムソリューション社 産業システム統括部 計装機器事業統括の岡庭文彦氏

東芝 インフラシステムソリューション社 産業システム統括部 計装機器事業統括の岡庭文彦氏 EDSA認証の全体像 出典:CSSC「制御システムセキュリティの脅威と対策の動向およびCSSCの研究概要について」

EDSA認証の全体像 出典:CSSC「制御システムセキュリティの脅威と対策の動向およびCSSCの研究概要について」 東芝 インフラシステムソリューション社 府中インフラシステムソリューション工場 パワーエレクトロニクス・計測制御機器部 制御機器開発担当 主査の梅田裕二氏

東芝 インフラシステムソリューション社 府中インフラシステムソリューション工場 パワーエレクトロニクス・計測制御機器部 制御機器開発担当 主査の梅田裕二氏 「Defensics」の画面イメージ

「Defensics」の画面イメージ 東芝 研究開発センター コンピュータアーキテクチャ・セキュリティラボラトリー 主任研究員の春木洋美氏

東芝 研究開発センター コンピュータアーキテクチャ・セキュリティラボラトリー 主任研究員の春木洋美氏