モバイル型電子カルテの多層防御対策と医療機器開発:海外医療技術トレンド(38)(2/2 ページ)

多層防御戦略を実装/運用できるマネジメント人材も必要に

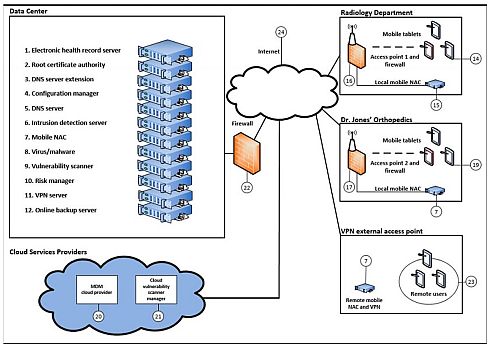

さらに図3は、ガイドラインがシミュレーションで想定している、医療施設のモバイルデバイスを介した電子健康記録(EHR)交換システムのアーキテクチャを示している。大別すると、データセンター、放射線部門、整形外科(診療科)、仮想プライベートネットワーク(VPN)、外部クラウドサービスプロバイダーから構成される。医療施設のIT部門としては、モバイル型電子カルテシステム向けに新たな対策を講じるよりも、NISTサイバーセキュリティフレームワーク、HIPAAといった既存の法規制対応策の延長線上で、セキュリティ管理策の効率化・自動化を図る方が望ましい。

図3 医療施設のモバイルデバイスを介した電子健康記録交換システムのアーキテクチャ(クリックで拡大) 出典:National Cybersecurity Center of Excellence「NIST SPECIAL PUBLICATION 1800-1: Securing Electronic Health Records on Mobile Devices」(2018年7月27日)

図3 医療施設のモバイルデバイスを介した電子健康記録交換システムのアーキテクチャ(クリックで拡大) 出典:National Cybersecurity Center of Excellence「NIST SPECIAL PUBLICATION 1800-1: Securing Electronic Health Records on Mobile Devices」(2018年7月27日)ガイドラインは、以下の通り、アーキテクチャの構成要素ごとに想定されるサービスを例示している。

〇データセンター

- 電子健康記録(EHR)サーバ

- アイデンティティー/アクセス管理サービス

- ルート認証局

- DNSサーバ

- ファイアウォール

- 無線アクセスポイント(WAP)ポリシー決定ポイントサービス

- モバイルデバイス管理(MDM)

- ウイルス/マルウェア対策ツール

- 遠隔VPN接続

- 構成管理ツール

- オンラインバックアップサーバ

- 侵入検知サーバ

- 遠隔/モバイルのネットワークアクセスコントロール(NAC)

- 脆弱性スキャナー

- リスク管理ツール

〇放射線部門

- アイデンティティー/アクセス管理サービス

- ファイアウォール

- 無線アクセスポイント(WAP)

- モバイルデバイス管理(MDM)

- モバイルデバイスポリシー構築

- 認証局

- ウイルス/マルウェア対策ツール

- OpenEMRへの遠隔接続

〇整形外科(診療科)

- アイデンティティー/アクセス管理サービス

- ファイアウォール

- 無線アクセスポイント(WAP)

- モバイルデバイスポリシー構築

- 認証局

- ウイルス/マルウェア対策ツール

- OpenEMRへの遠隔接続

〇VPN

- アイデンティティー/アクセス管理サービス

- ファイアウォール

- モバイルデバイスポリシー構築

- 認証局

- ウイルス/マルウェア対策ツール

- OpenEMRへの遠隔VPN接続

〇クラウドサービスプロバイダー

- モバイルデバイス管理(MDM)

- 脆弱性スキャナー

具体的な技術対策導入の前提として、データセンター、放射線部門、整形外科(診療科)、仮想プライベートネットワーク(VPN)、外部クラウドサービスプロバイダーが一体となった組織的な仕組みづくりが必要だ。加えて、エコシステム全体のオーケストレーター役を担う人材がいなければ、プロジェクトは動かない。医療施設を標的にしたサイバー攻撃に起因するインシデントが多発する中で、多層防御戦略を実装・運用できるマネジメント人材の確保/育成も喫緊の課題となっている。

アイデンティティー/アクセス管理はモバイルセキュリティの要

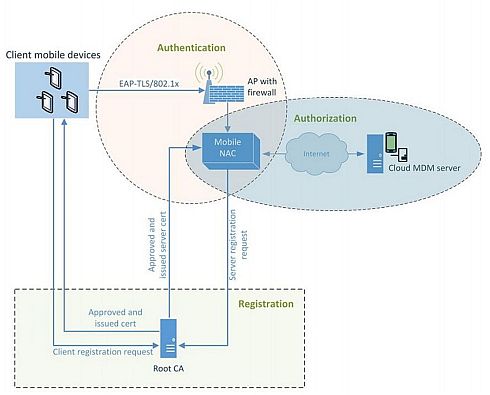

ガイドラインでは、このうち、各部門のセキュリティ対策に不可欠なアイデンティティー/アクセス管理サービスについて図4のような形で例示している。

図4 ユーザーとシステムのアイデンティティー/アクセス管理(クリックで拡大) 出典:National Cybersecurity Center of Excellence「NIST SPECIAL PUBLICATION 1800-1: Securing Electronic Health Records on Mobile Devices」(2018年7月27日)

図4 ユーザーとシステムのアイデンティティー/アクセス管理(クリックで拡大) 出典:National Cybersecurity Center of Excellence「NIST SPECIAL PUBLICATION 1800-1: Securing Electronic Health Records on Mobile Devices」(2018年7月27日)このモデルでは、モバイルデバイス、無線アクセスポイント(WAP)、ファイアウォール、遠隔ネットワークアクセスコントロール(NAC)、認証局、EHRサーバを通して、以下のようなアイデンティティー/アクセス管理機能が組み込まれている。

- ネットワークアクセスコントロール:ファイアウォールやアプリケーション、ロールは、概念上の管理者や患者が、構築したアーキテクチャ内にある全てのセグメントやサービスコンポーネントのシステムを利用する際に、必要なリソースへのアクセスを制限するために利用される

- 多要素認証:通常、患者、医師、医療IT 管理者が患者記録やシステム、ネットワークと相互にやりとりする個々のシステムは、アクセスのために、少なくとも証明やユーザー名、パスワードを要求する

- セキュリティ最大化のための最低限の特権アクセスコントロール:システムのユーザーは、システム内で承認された行動をするのに十分な権限を有する。その他全ての許可は、デフォルトで否認される

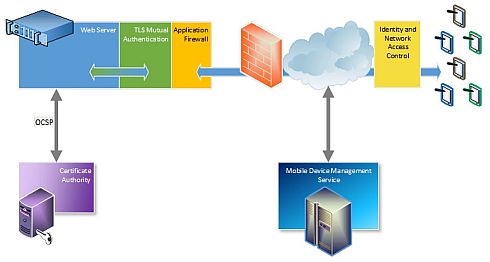

なお、個々のサービスに対応するベンダーのセキュリティ関連ソリューションについては、「NIST SP 1800-1C:ハウツー・ガイド」で、取り上げられている。例えば、アイデンティティー/アクセス管理サービスについては、図5のような統合型WebベースのモバイルEHRシステム/アーキテクチャに基づいて、具体的なベンダーのソリューション機能を紹介している。

図5 アイデンティティー/アクセス管理向け統合型WebベースのモバイルEHRシステムアーキテクチャ(クリックで拡大) 出典:National Cybersecurity Center of Excellence「NIST SPECIAL PUBLICATION 1800-1: Securing Electronic Health Records on Mobile Devices」(2018年7月27日)

図5 アイデンティティー/アクセス管理向け統合型WebベースのモバイルEHRシステムアーキテクチャ(クリックで拡大) 出典:National Cybersecurity Center of Excellence「NIST SPECIAL PUBLICATION 1800-1: Securing Electronic Health Records on Mobile Devices」(2018年7月27日)国家医療 IT 調整室(ONC)は、モバイル環境で医療情報システムが連携するために必要なAPIと相互運用性の標準化に重点を置いた医療IT政策の推進を明確に打ち出している(関連情報)。米食品医薬品局(FDA)も、本連載第28回で取り上げたように、医療情報システムや医療機器から生成されるリアルワールドデータ(RWD)のエビデンス化に向けたガイドライン整備を進めている。

今後、臨床現場の医療機器がネットワーク経由でモバイル型EHRシステムと連携して、新たな付加価値機会が増えていくことは間違いなさそうだ。しかしながら、医療機関のIT部門の調達責任者から見ると、モバイル型EHRシステムのセキュリティエコシステムにマイナスの影響を及ぼす可能性があるような医療機器の導入/ネットワーク接続は、当然認められないだろう。

医療施設側の多層防御で求められるセキュリティ要件を、医療機器やデジタルヘルス機器の開発/設計段階で、どのレベルまで組み込めるかは、米国に限らず、世界共通の課題となるので、注意が必要だ。

筆者プロフィール

笹原英司(ささはら えいじ)(NPO法人ヘルスケアクラウド研究会・理事)

宮崎県出身。千葉大学大学院医学薬学府博士課程修了(医薬学博士)。デジタルマーケティング全般(B2B/B2C)および健康医療/介護福祉/ライフサイエンス業界のガバナンス/リスク/コンプライアンス関連調査研究/コンサルティング実績を有し、クラウドセキュリティアライアンス、在日米国商工会議所等でビッグデータのセキュリティに関する啓発活動を行っている。

Twitter:https://twitter.com/esasahara

LinkedIn:https://www.linkedin.com/in/esasahara

Facebook:https://www.facebook.com/esasahara

関連記事

- 連載「海外医療技術トレンド」バックナンバー

NISTサイバーセキュリティフレームワーク1.1版と医療機器

NISTサイバーセキュリティフレームワーク1.1版と医療機器

2018年4月16日、米国立標準技術研究所(NIST)が、サイバーセキュリティフレームワーク1.1版を正式にリリースした。医療機器/デジタルヘルス企業に、どんな影響が及ぶのだろうか。 リアルワールドエビデンスに基づく医療機器開発の時代へ

リアルワールドエビデンスに基づく医療機器開発の時代へ

米国では「21世紀医療法」に基づく医療イノベーション推進策が本格化しており、ヘルスデータ利活用の領域まで及んでいる。そこで重視されているのが「リアルワールドデータ(RWD)」と「リアルワールドエビデンス(RWE)」だ。 エビデンスの質が問われる糖尿病領域のモバイルヘルス

エビデンスの質が問われる糖尿病領域のモバイルヘルス

日本でも注目されている糖尿病治療向けモバイルヘルスアプリケーションだが、米国ではリアルワールドエビデンスの質をどう上げるかが課題となっている。 「WannaCry」に襲われた英国の地域医療連携システム、そこから何を学べるのか

「WannaCry」に襲われた英国の地域医療連携システム、そこから何を学べるのか

2017年10月に発生したランサムウェア「WannaCry」によるサイバー攻撃。被害事例として真っ先に挙げられたのが英国の医療機関だ。病院単体にとどまらず、地域医療連携システムにも影響が出た。そのとき、どのように対処し、今後のどのような対策を取ろうとしているのだろうか。 米国で具体化する輸血ポンプのサイバーセキュリティ対策

米国で具体化する輸血ポンプのサイバーセキュリティ対策

米国で具体的な動きを見せつつある医療機器のサイバーセキュリティ対策。医療機器ユーザーの視点に立ったガイドラインづくりも具体化している。

Copyright © ITmedia, Inc. All Rights Reserved.

医療機器の記事ランキング

- 内視鏡システムのクラウド化に関する実証実験を開始

- 医薬品向け製造、品質管理システムのサプスクリプション型サービスを開始

- トウモロコシ由来のオリゴペプチドが肥満や脂肪肝を改善する

- 骨再生材料であるリン酸八カルシウムの量産化に成功

- 3ステップ約3分で40種類の薬物を尿から検出する手法を開発

- AIを活用して慢性腰痛のヘルスケアを支援する技術を開発

- 米国病院は新型コロナの院内クラスター対策にDXを導入、働き方改革も進める

- 正しい測定姿勢をとりやすい上腕式血圧計を発売

- オリンパスが八王子に本社を移転、全ての事業機能を集約したグローバル本社へ

- 創薬、医療技術、デジタルヘルス増進のための生成AIマイクロサービス