「Mirai」に備えよ、JPCERT/CCがIoTセキュリティチェックリストを公開:IoTセキュリティ(1/2 ページ)

JPCERT コーディネーションセンターは2019年6月27日、IoT製品の開発者や製品の導入利用者向けに、「IoTセキュリティチェックリスト」を公開した。

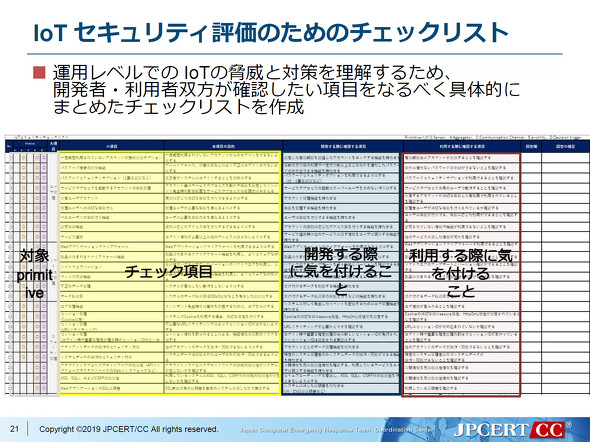

JPCERT コーディネーションセンター(以下、JPCERT/CC)は2019年6月27日、IoT(モノのインターネット)製品の開発者や製品の導入利用者向けに、「IoTセキュリティチェックリスト」を公開した。同リストはセキュリティインシデントが頻発するIoT製品の開発、利用時に最低限配慮すべき39項目を列挙しており、JPCERT/CCは「製品のセキュリティ機能を確認する第1歩として使ってほしい」と呼びかけている。

JPCERT/CCは2019年6月26日、東京都内で記者向けに説明会を開催し、同リストの作成背景や意図、利用法を解説した。同団体で早期警戒グループ 情報セキュリティアナリストを務める輿石隆氏は、IoT製品に関するセキュリティインシデントが増加傾向にあると警鐘を鳴らす。

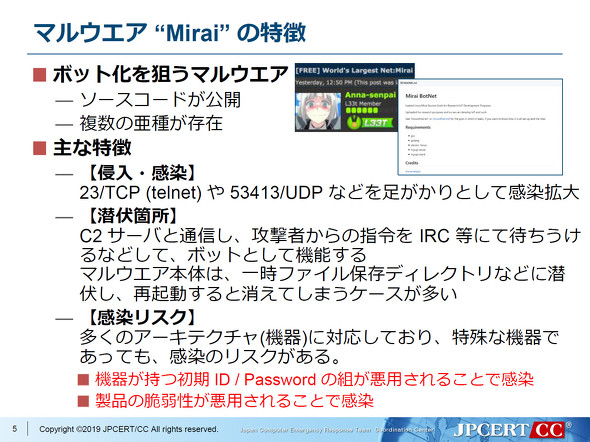

輿石氏はIoT製品に対する脅威の代表格として、2016年から猛威を振るうマルウェア「Mirai」を挙げ、製品開発者と利用者の双方がセキュリティ対策を万全に行う必要性を述べた。

デフォルト設定のID、パスワードを悪用した「Mirai」

MiraiはOSにLinuxを用いるIoT機器を主な標的としたマルウェア。Miraiは感染した機器を「ボット」としてネットワーク攻撃を行うとともに、インターネット上に存在するセキュリティ対策が不十分なIoT機器に感染を広げる。2016年に発生した1Tbpsを超える大規模DDoS(Distributed Denial of Services: 分散型サービス拒否)攻撃に用いられたことでも知られる。また、ソースコードが公開されており、複数の亜種が存在することも特徴となる。

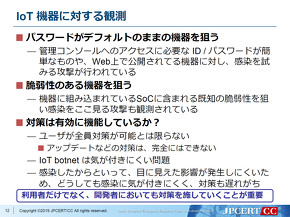

Miraiやその亜種の感染が拡大した要因について、輿石氏は「機器にデフォルトで設定されているID、パスワード」「機器やSoC(System on Chip)などの部品の脆弱性」を悪用したためと解説する。また、感染が疑われるIoT機器も多様化しており、従来報告例が多かったWebカメラや複合機以外にも、ウェアラブル端末や自動車、太陽光発電監視システムなどの事例が見られるようになった。

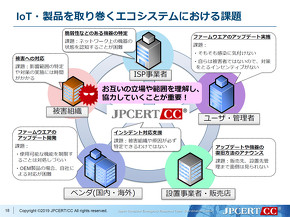

輿石氏は、IoTセキュリティにおける課題として、利用者が開発者の想定と異なった使い方をするなどの「すれ違い」があると指摘。また、IoT製品では開発者と利用者の他に、ISPや販売店など多くの関係者が存在するため、「それぞれの立場や範囲を理解してセキュリティ対策を行うことが大事」(輿石氏)とした。

Copyright © ITmedia, Inc. All Rights Reserved.

組み込み開発の記事ランキング

- 低価格FPGAでも文字認識AIの学習は可能なのか

- インフィニオンのSiC-MOSFETは第2世代へ、質も量も圧倒

- パナソニックの電動アシスト自転車にエッジAI機能を提供

- 組み込みシステム向けRTOSのシェアはTRON系が約60%

- スバルが次世代「EyeSight」に採用、AMDの第2世代「Versal AI Edge」

- イチから全部作ってみよう(7)正しい要求仕様書の第一歩となるヒアリングの手順

- CAN通信におけるデータ送信の仕組みとは?

- 自社開発のRISC-V CPUコアを搭載した32ビット汎用マイコン

- 東武ストアが指静脈による手ぶら決済を開始、酒類対応でセルフレジ利用率60%も

- CANプロトコルを理解するための基礎知識

JPCERT/CCの輿石隆氏

JPCERT/CCの輿石隆氏