当たり前のようにスマート工場がサイバー攻撃を受ける時代に求められるもの:スマート工場に潜むサイバーセキュリティリスク(5)(1/3 ページ)

スマート工場化が加速する一方で高まっているのがサイバー攻撃のリスクである。本連載ではトレンドマイクロがまとめた工場のスマート化に伴う新たなセキュリティリスクについての実証実験研究の結果を基に注意すべきセキュリティリスクを考察してきた。最終回となる今回は、スマート工場の構築および運用における本質的な課題を明らかにするとともに、行うべきセキュリティ戦略を提示する。

工場でIoT(モノのインターネット)など先進のデジタル技術を活用するスマート工場化への取り組みが活発化している。一方で高まっているのが、サイバー攻撃のリスクだ。トレンドマイクロでは2020年5月11日に工場のスマート化に伴う新たなセキュリティリスクについての実証実験研究の結果をまとめたホワイトペーパーをリリースした。本連載では、この研究の結果をもとに、工場のスマート化を進める際に注意すべきセキュリティリスクを考察してきた。

≫連載「スマート工場に潜むサイバーセキュリティリスク」の目次

最終回となる今回は、本研究で明らかになったサイバーセキュリティリスクを分析し、スマート工場の構築および運用における本質的な課題を明らかにするとともに、行うべきセキュリティ戦略を提示する。

OT環境へのセキュリティ技術導入に必要なクロスオーバー人材

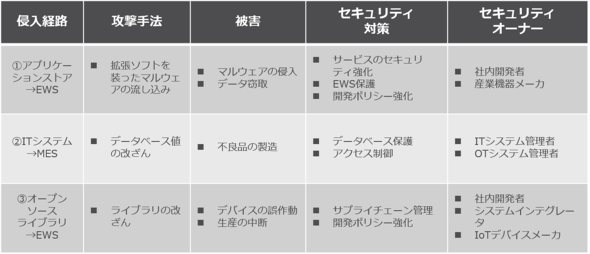

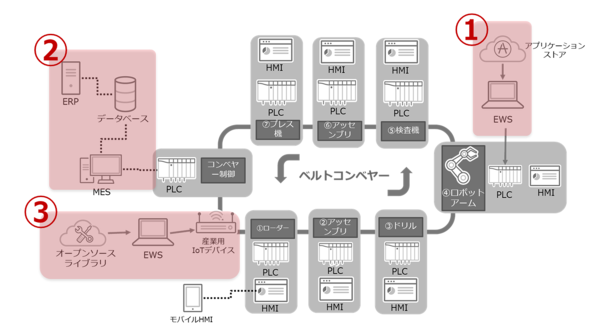

まずは、今回の実証実験で明らかになった攻撃シナリオを振り返ろう。今回脆弱性が明らかになったスマート工場に対する攻撃シナリオは以下の3つである。

- 産業機器メーカー提供のアプリケーションストアに脆弱性を発見した。産業機器メーカーのクラウドサービスが、サイバー攻撃の侵入経路になり得る

- MESデータベースの改ざんによって不良品が生産されてしまう。また、MESはデータベースを完全に信頼しているため、データ変更に気付くことができない

- オープンソースライブラリ上のライブラリの改ざんにより、産業用IoTデバイスの誤作動が引き起こされる可能性がある

これらの実験結果を、シナリオごとに攻撃経路や被害内容の観点でまとめたものが表1である。また理解を助けるために、検証環境のイメージ図をベースに攻撃シナリオを図解したものが図1だ。

今回の実証実験では、新たな脆弱性の発見や技術的なサイバーセキュリティリスクが確認された。表1から見て取れる通り、どの攻撃シナリオも生産活動に大きな影響をもたらす。そして、個別の攻撃シナリオの特性に応じて、取るべきセキュリティ対策も異なる。これは、新しい技術が工場に導入される以上、それに伴って行うべきセキュリティ対策も変化することを意味している。アプリケーションストアの脆弱性については、メーカー側の対策はもとより、ユーザー側の開発プロセスのポリシー強化も必要となるだろう。

MES(製造実行システム)のデータベース改ざんを防ぐためには、データベース保護が有効だ。ITシステムを経由した攻撃のリスクを考慮すると、ITシステム側のセキュリティ強化も間接的に工場セキュリティを強化することとなる。また、IoTデバイスの導入にあたっては、ソフトウェアのサプライチェーンを強く意識することが大切である。スマート工場には、より高度なレベルのセキュリティ技術の導入が求められるだろう。そのためにも、ITとOTの両面に詳しいクロスオーバー人材の育成と確保が重要になってきている。

Copyright © ITmedia, Inc. All Rights Reserved.

Special Contents

- PR -- [MONOist鬯ゥ謳セ�ス�ア�ス�ス�ス�ィ鬯ッ�ョ�ス�ョ�ス�ス�ス�ス�ス荳サ閼ケ 鬯ョ�ッ�ス�ャ�ス�ス�ス�ス鬯ッ�ィ�ス�セ�ス�ス�ス�ス鬮エ謇假スス�エ�ス�ス�ス�セ鬮ッ諛カ�ス�」�ス�ス�ス�エ鬮ッ�キ�ス�キ髣比シ夲スス�」�ス�ス�ス�スAI鬮ォ�ー陜」莉ーツ鬯ョ�ッ�ス�ヲ鬮ヲ�ョ陷キ�ョ驕ィ螳」縺暦ソス�コ�ス�ス�ス�ィ鬩幢ス「�ス�ァ�ス�ス�ス�ス�ス�ス�ス�シ�ス�ス�ス�ス2024鬮ッ譎「�ス�キ�ス�ス�ス�エ8鬮ォ�エ陝キ�ス縺具ソス�ス�ス�ス�ス�ス�ス�ス2025鬮ッ譎「�ス�キ�ス�ス�ス�エ3鬮ォ�エ陝キ�ス縺具ソス�ス�ス�シ�ス�ス�ス�ス

- 鬮ォ�ー�ス�ウ�ス�ス�ス�ャ鬯ッ�ィ�ス�セ驕カ謫セ�ス�オ�ス�ス�ス�・�ス�ス�ス�ュ鬮ッ�キ隶朱。泌��ス�ス�ス�ス鬯ョ�「�ス�セ�ス�ス�ス�ェ鬮ッ�キ隶手エ具スセ蟷�答�ス�ァ鬩搾スオ�ス�コ髫ー逍イ�コ�キ�ス�ス鬯ッ�ィ�ス�セ髮具ソス�シ蜿ッツ驕カ謫セ�ス�ス�ス�ス�ス�サ鬯ッ�ス豎夲ソス�ス�ス�ウ�ス�ス�ス�ィ鬯ィ�セ�ス�カ�ス�ス�ス�ョ鬩搾スオ�ス�コ�ス�ス�ス�ョ鬩幢ス「�ス�ァ�ス�ス�ス�オ鬩幢ス「隴趣ソスツァ驍オ�コ陝カ�キ�ス�ケ�ス�ァ�ス�ス�ス�ッ鬩幢ス「隴趣ス「�ス�ス�ス�ェ鬩幢ス「隴惹ク橸スケ�イ驍オ�コ陷・謫セ�ス�ケ隴趣ス「�ス�ス�ス�ァ鬩幢ス「隴趣ス「�ス�ス�ス�ウ鬮ッ諛キ蟋難ソス�ケ隴趣ス「�ス�ソ�ス�ス鬯ョ�「�ス�セ�ス�ス�ス�ェ鬮ッ�キ隶主・�スス�「隰撰スコ�ス�ス鬯ッ�ィ�ス�セ驕カ荳橸ス」�ケ�ス�ス鬩幢ス「隴趣ス「�ス�ス�ス�シ鬩幢ス「隴寂或�セ�ュ驍オ�コ陝カ�キ�ス�ク�ス�コ�ス�ス�ス�ィ鬩搾スオ�ス�コ�ス�ス�ス�ッ

- [MONOist鬯ゥ謳セ�ス�ア�ス�ス�ス�ィ鬯ッ�ョ�ス�ョ�ス�ス�ス�ス�ス荳サ閼ケ 鬩幢ス「隴乗��ス�ケ隴擾スエ�主虫ホ碑ュ趣ス「�ス�ソ�ス�ス驍オ�コ鬩「謳セ�ス�ク�ス�コ�ス�ス�ス�ィ鬮エ螟ァ�、�イ�ス�ス�ス�ァ鬯ッ�ゥ�ス�・髯滓汚�ス�ア驛「譎「�ス�オ鬩幢ス「隴趣ス「�ス�ス�ス�ゥ鬩幢ス「�ス�ァ�ス�ス�ス�、鬩幢ス「�ス�ァ�ス�ス�ス�ケ鬩搾スオ�ス�イ驛「�ァ隰夲ソスB鬩幢ス「�ス�ァ鬮ョ蛹コ�ゥ�ク�ス�ス�ス�キ�ス�ス�ス�。鬩幢ス「�ス�ァ髯キ�ソ�ス�・鬮ッ謔滂ス、繧托スス�ク�ス�コ髫ー�ウ�ス�セ�ス�ス�ス�シ�ス�ス�ス�ス2024鬮ッ譎「�ス�キ�ス�ス�ス�エ12鬮ォ�エ陝キ�ス縺具ソス�ス�ス�ス�ス�ス�ス�ス2025鬮ッ譎「�ス�キ�ス�ス�ス�エ2鬮ォ�エ陝キ�ス縺具ソス�ス�ス�シ�ス�ス�ス�ス

- [MONOist鬯ゥ謳セ�ス�ア�ス�ス�ス�ィ鬯ッ�ョ�ス�ョ�ス�ス�ス�ス�ス荳サ閼ケ 鬮ッ�キ鬯�汚�ス�ウ陟墓ケ匁サ�碑ュ趣ス「�ス�ス�ス�ュ鬩幢ス「隴趣ソス魃オ驛「譎「�ス�」鬩幢ス「隴主�讓滄Δ譎「�ス�ォ鬩幢ス「隴趣ス「�ス�ス�ス�・鬩幢ス「隴趣ス「�ス�ス�ス�シ鬩幢ス「�ス�ァ�ス�ス�ス�ケ鬩搾スオ�ス�コ�ス�ス�ス�セ鬩搾スオ�ス�コ�ス�ス�ス�ィ鬩幢ス「�ス�ァ�ス�ス�ス�ス�ス�ス�ス�シ�ス�ス�ス�ス2024鬮ッ譎「�ス�キ�ス�ス�ス�エ8鬮ォ�エ陝キ�ス縺具ソス�ス�ス�ス�ス�ス�ス�ス2025鬮ッ譎「�ス�キ�ス�ス�ス�エ1鬮ォ�エ陝キ�ス縺具ソス�ス�ス�シ�ス�ス�ス�ス

- [MONOist鬯ゥ謳セ�ス�ア�ス�ス�ス�ィ鬯ッ�ョ�ス�ョ�ス�ス�ス�ス�ス荳サ閼ケ Automation Fair 2024 鬮エ謇假スス�エ�ス�ス�ス�セ鬮ッ諛カ�ス�ィ�ス�ス�ス�ー鬩幢ス「隴趣ス「�ス�ス�ス�ャ鬩幢ス「隴趣ソス�コ�「�ス�ス�ス�ス鬩幢ス「隴主�讓滄�謫セ�ス�ェ鬩搾スオ�ス�コ�ス�ス�ス�ィ鬩幢ス「�ス�ァ�ス�ス�ス�ス

Special Contents 2

- PR -Special Site

- PR -Pickup Contents

- PR -鬯ッ�ッ�ス�ッ�ス�ス�ス�ゥ鬮ッ譎「�ス�キ�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ァ�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ウ鬯ッ�ッ�ス�ッ�ス�ス�ス�ゥ鬮ッ譎「�ス�キ�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�「鬯ッ�ョ�ス�ォ�ス�ス�ス�エ鬯ョ�ョ隲幢スカ�ス�ス�ス�」�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�シ鬯ッ�ッ�ス�ッ�ス�ス�ス�ゥ鬮ッ譎「�ス�キ�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�「鬯ッ�ョ�ス�ォ�ス�ス�ス�エ鬮ォ�イ�ス�ス�ス�ス�ス�ケ�ス�ス�ス�ス�ス�ス�ス�シ鬮ッ讓奇スサ繧托スス�ス�ス�イ�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ソ�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ォ�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス鬯ッ�ッ�ス�ッ�ス�ス�ス�ゥ鬮ッ譎「�ス�キ�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�「鬯ッ�ョ�ス�ォ�ス�ス�ス�エ鬯ョ�ョ隲幢スカ�ス�ス�ス�」�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ェ鬯ッ�ッ�ス�ッ�ス�ス�ス�ゥ鬮ッ譎「�ス�キ�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�「鬯ッ�ョ�ス�ォ�ス�ス�ス�エ鬯ョ�ョ隲幢スカ�ス�ス�ス�」�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ウ鬯ッ�ッ�ス�ッ�ス�ス�ス�ゥ鬮ッ譎「�ス�キ�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�「�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ァ�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ス�ッ

Factory Automationの記事ランキング

- 中国でTOB法的手続き遅れ、牧野フ指摘にニデック「回答できる立場にない」

- 奈良で2030年700億円創出へ、DMG森精機が従来比4倍の自動化システム工場稼働

- ファクトリオートメーション用フィールドバスの歴史とは

- オムロンがドイツに新共創拠点、重要市場「欧州」のモノづくり革新を後押し

- ニデックがTOB対抗措置差止め申立て、牧野フライス「全く理由のないもの」

- 日立ハイテクが半導体製造装置の新製造棟、生産工程のデジタル化/自動化進展

- アマダが基板穴あけ加工機メーカー買収、微細化進む半導体領域を強化

- まるでスマホのようにロボットを操作、ダイヘンがAR技術活用の教示装置

- “踊り場”協働ロボット市場にサービス体制強化で挑むユニバーサルロボット

- もっと自由なCNCへ~第3期後編 PCベースCNCの登場