厚労省が推奨しない「BYOD」、米国は医療テレワーク拡大に向け積極導入へ:海外医療技術トレンド(72)(2/4 ページ)

米国NISTがBYOD環境のセキュリティ指針草案を公開

本連載第25回で取り上げたように、技術標準化の観点からサイバーセキュリティを支える共通基盤技術などの導入支援活動を行っているのが、米国立標準技術研究所(NIST)傘下の国家サイバーセキュリティ・センター・オブ・エクセレンス(NCCoE)である。

2021年3月18日、NCCoEは、「NIST SP 1800-22 モバイルデバイスセキュリティ:個人所有デバイスの業務利用(BYOD)」草案(関連情報)を公開し、パブリックコメントの募集を開始した(募集期間:2021年5月3日まで)。

今日、米国の企業や医療機関の多くは、従業員が、個人のモバイルデバイスを使用して仕事に関わる活動を遂行することを認めている。BYODといわれる共通のプラクティスは、従業員に対して、組織の情報リソースにアクセスできる柔軟性を提供する反面、個人のデバイスからアクセスする際に、組織のデータ保護を保証しようとすると、固有の課題に直面する。今回公開した草案は、このようなBYODの展開におけるセキュリティとプライバシーの取り組みを支援するために、NISTが、NCCoEの実験環境下でさまざまなソリューション事例を構築・検証し、プラクティス・ガイダンスとしてとりまとめたものである。

本草案の特徴は、本連載第35回で取り上げたNISTサイバーセキュリティフレームワーク1.1版(関連情報)と、2020年1月16日に公開されたNISTプライバシーフレームワーク1.0版(関連情報)を組み合わせたリスク評価手法を採用している点だ。

NISTサイバーセキュリティフレームワークと同様に、NISTプライバシーフレームワークでも、「コア」「プロファイル」「インプルメンテーション・ティア」の3つを基本的概念の柱に掲げている。

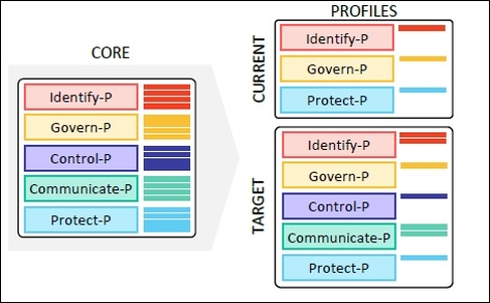

このうち、「コア」は、組織の種類や規模を問わない共通のプライバシーリスク対策であり、「特定(Identify-P)」「統治(Govern-P)」「制御(Control-P)」「通知(Communicate-P)」「防御(Protect-P)」の5つの機能(Function)に分類される。これらの機能は、NISTサイバーセキュリティフレームワークで規定された「特定(Identify)」「防御(Protect)」「検知(Detect)」「対応(Respond)」「復旧(Recover)」の機能と相互補完できるように構成されている。

次に、「プロファイル」は、組織が行うプライバシーリスク対策の「As Is(Current)」と「To Be(Target)」をまとめたものである。図1は、NISTプライバシーフレームワークにおける「コア」と「プロファイル」の関係を示している。

図1 コアとプロファイルの関係 出典:National Institute of Standards and Technology (NIST) 「NIST Privacy Framework Version 1.0」(2020年1月16日)

図1 コアとプロファイルの関係 出典:National Institute of Standards and Technology (NIST) 「NIST Privacy Framework Version 1.0」(2020年1月16日)さらに、「インプレメンテーション・ティア」は、プライバシーリスクへの対策状況を数値化し、組織を評価する基準であり、以下の4段階の成熟度から構成される。

- ティア1:Partial(部分的に対応できている)

- ティア2:Risk Informed(リスクが認識できている)

- ティア3:Repeatable(対応に再現性がある)

- ティア4:Adaptive(変化に適応できる)

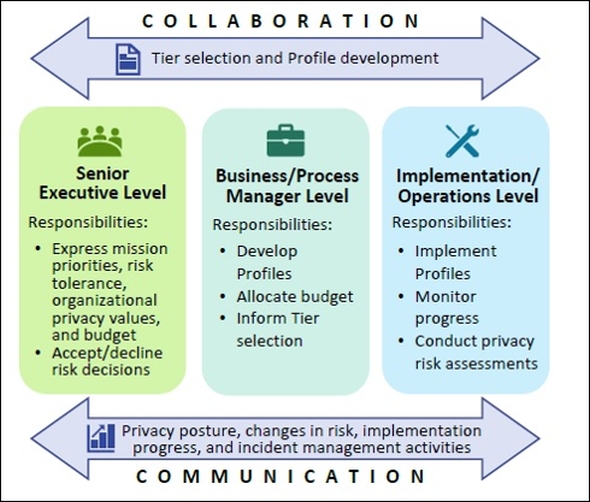

そして、図2は、NISTプライバシーフレームワークにおける組織内における概念的なコラボレーションとコミュニケーションのフローを示している。

図2 組織内における概念的なコラボレーションとコミュニケーションのフロー 出典:National Institute of Standards and Technology (NIST) 「NIST Privacy Framework Version 1.0」(2020年1月16日)

図2 組織内における概念的なコラボレーションとコミュニケーションのフロー 出典:National Institute of Standards and Technology (NIST) 「NIST Privacy Framework Version 1.0」(2020年1月16日)本連載第35回では、NISTサイバーセキュリティフレームワークにおいて、経営トップ、ビジネス/プロセス、導入/オペレーションの3つのレベルから俯瞰(ふかん)した組織内における情報と意思決定の共通フローを紹介したが、NISTプライバシーフレームワークにおいても、図2に示す通り、同様の考え方を採用している。

BYOD環境上で稼働する医療機器やデジタルヘルス関連製品・サービスについてみると、プライバシー対策に関わるのは、導入/オペレーションに関わる臨床現場レベルであるが、医療インフラストラクチャ全体のリスク管理に関わるビジネス/プロセスのレベルや、組織全体のリスク管理を統括する経営トップのレベルとの間で、日常的に認識のすり合わせや情報共有を行い、ギャップを埋めておく必要がある。また、従来サイロ縦割がちだった、個人情報保護所管部門とサイバーセキュリティ所管部門の間の関係についても、リスクマネジメント委員会などを通じて、改善しておくことが必要だ。

Copyright © ITmedia, Inc. All Rights Reserved.

医療機器の記事ランキング

- 持続感染性を有するウイルスの獲得に成功

- ポータビリティ性を高めたラップトップ型汎用超音波画像診断装置

- 高エネルギー電子線をレーザーで発生、より安全ながん治療装置の確立へ

- 医療機器よりも難題!? Non-SaMDに影響が及ぶ米国のIoTセキュリティ政策

- 3D画像の視認性が向上した、3D画像解析システムを発売

- 画像診断支援AI技術の開発を支援するクラウドサービスの提供を開始

- 生体外でほぼ100%毛幹を生み出せる、毛包オルガノイドを作製

- トウモロコシ由来のオリゴペプチドが肥満や脂肪肝を改善する

- 医薬品向け製造、品質管理システムのサプスクリプション型サービスを開始

- 内視鏡システムのクラウド化に関する実証実験を開始