テンセントのハッキングチームがトヨタ車の脆弱性を報告、トヨタは既に対策済み:車載セキュリティ

トヨタ自動車は2020年3月30日、既に販売された一部のレクサス車とトヨタ車について、社外から脆弱性の指摘があり、対策を施したことを発表した。

トヨタ自動車は2020年3月30日、既に販売された一部のレクサス車とトヨタ車について社外から脆弱性の指摘があり、対策を施したことを発表した。

サイバーセキュリティを研究するTencent Keen Security Labによるレポートを受けてトヨタ自動車側でも再現評価を実施。一部車種のマルチメディア製品のBluetooth通信を介して、一部の機能を遠隔操作できることを確認した。この脆弱性を利用した走る・曲がる・止まるの制御に関する遠隔操作はできないという。また、この脆弱性を突いた遠隔操作には極めて高度なプログラムや、対象車両と近い距離を保ち続けることが必要となることから、実現性が限定的で困難だとしている。

現在販売中の車両にはトヨタ自動車側でこの脆弱性に対する対策を既に実施しており、一部の車種についてはソフトウェアのアップデートで対応できる。日本で販売する車両には、この脆弱性は含まれていない。Tencent Keen Security Labはトヨタ自動車の対策を受けて当面は簡単な情報開示にとどめ、2021年にも技術的なレポートの全文を公開する。

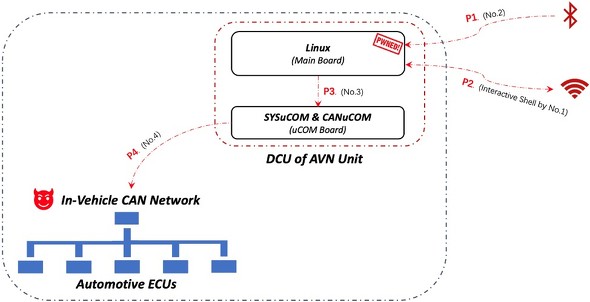

Tencent Keen Security Labがハッキング調査を行ったのは2017年モデルのレクサスNX300だ。同モデルのインフォテインメントシステムに搭載されたBluetoothや車両診断機能が、AVNユニットやCANネットワーク、関連ECU(電子制御ユニット)を危険にさらす可能性があることを発見した。この脆弱性を利用して、ユーザーの操作なしにAVNユニットを無線で操作し、AVNユニットからCANネットワークに悪意のあるCANメッセージを送り、車両に予期せぬ物理的な動作をさせることが可能となった。

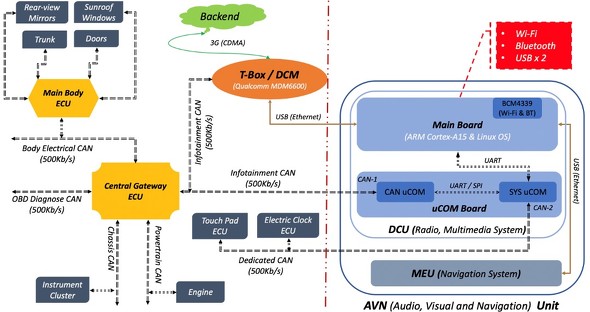

調査で使用したレクサスNX300のインフォテインメントシステムのハードウェア構成についても公表した。テレマティクスサービスのために3G通信を提供するDCM(データコミュニケーションモジュール)はQualcommのMDM6600ベースバンドチップを採用。このDCMは、CANバスを介してエンジンやドアなどのECUの状態を照会し、その結果をバックエンドにアップロードすることができる。

レクサスNX300のAVNユニットは、ディスプレイコントロールユニット(DCU)とマルチメディアエクステンションユニット(MEU)の2つで構成されており、DCUのメインボードにWi-FiやBluetooth、USBインタフェースなど一般的に攻撃されやすい機能が集まっている。DCUはCANメッセージを介して間接的に他のECUとやり取りすることができる。DCUとMEUはメッセージ通信用のUSBイーサネットケーブルで接続されている。

レクサスNX300を使ったハッキングの実験では、Linuxで動作するDCUのシステム内で、root権限でリモートコードが実行された。1つ目の脆弱性はヒープメモリの読み出し、2つ目はヒープバッファーのオーバーフローによるものだった。どちらの脆弱性も、ペアリング前にBluetooth接続を作成する過程にあるため、近接した場所からタッチレス、インタラクションレスで利用することが可能だった。

また、DCUが携帯電話機とペアリングしたことがあれば、「Ubertooth One」というデバイスを用いてBluetooth MACアドレスを取得することもできた。さらに、DCUシステムはセキュアブートをサポートしていないため、カスタムブートアニメーションを通常のように置き換えるといったシステム全体を操作することもできた。しかし、CANメッセージフィルタリング機構が実装されているため、DCUシステムをコントロールした後で任意のCANメッセージを送信することは簡単ではないことが分かった。

関連記事

出荷後の車両や部品の脆弱性に、あなたの会社はどう行動すべきか

出荷後の車両や部品の脆弱性に、あなたの会社はどう行動すべきか

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。前回は自動車のサイバーセキュリティに必要な組織づくりや、開発フェーズでのプロセス構築について紹介した。今回は生産フェーズ以降のサイバーセキュリティマネジメントシステム(Cyber Security Management System、CSMS)のプロセス構築について説明していく。 自動車メーカーとサプライヤーはどう連携してセキュリティに取り組むべきか

自動車メーカーとサプライヤーはどう連携してセキュリティに取り組むべきか

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。目次は下記の通り。 つながるクルマに求められるサイバーセキュリティ

つながるクルマに求められるサイバーセキュリティ

スパイ映画やSF映画には、自動車がハッキングを受けて乗っ取られるシーンが出てくることがある。つながるクルマ=コネクテッドカーが当たり前になるこれからの時代、これらのシーンは絵空事では済まされない。本連載では、つながるクルマをサイバー攻撃から守る「車載セキュリティ」について解説する。 ハーマンが自動車向けで3兆円の受注獲得、サムスングループの強みをフル活用で

ハーマンが自動車向けで3兆円の受注獲得、サムスングループの強みをフル活用で

サムスン傘下に入って3年のハーマンインターナショナルが、2025年に売上高200億ドル(約2兆1524億円)を達成するという目標に向けて動き出している。ハーマンインターナショナルは民生向けと自動車向けの両方でビジネスを展開しており、どちらも成長のけん引役と位置付けているが、売り上げの比率が大きいのは自動車向けだ。 デンソーが実車にサイバー攻撃、セキュリティオペレーションの技術向上を図る

デンソーが実車にサイバー攻撃、セキュリティオペレーションの技術向上を図る

デンソーとNTTコミュニケーションズは2019年12月16日、自動車向けセキュリティオペレーションセンターを実現する技術の実用化に向けて、実験環境での技術検証を2020年1月から開始すると発表した。 自動車のサイバーセキュリティに「説明責任」を、DNV GLに新チーム

自動車のサイバーセキュリティに「説明責任」を、DNV GLに新チーム

第三者認証機関のDNV GLは、自動車向けに機能安全とサイバーセキュリティの両面の対応を強化している。車載セキュリティの設計や実装における技術検証を行うサイバーセキュリティラボを2019年4月1日に設立。ISO 26262の策定活動にも参加した自動車メーカー出身者による従来の機能安全のチームに、大手通信事業者でサイバーセキュリティに長く携わったメンバーが参加した。これにより、セーフティとセキュリティのサポートをワンストップで提供する。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.